목차

* 사업 등 관련 문의: T) 02-322-4688, F) 02-322-4646, E) info@wikisecurity.net

동유럽 몰도바 국가사이버보안전략 수립 컨설팅 사례

[ 고객사 ]

몰도바 정보기술통신부 (Ministry of Informational Technologies and Communication of Moldova)

[ National ICT 현황 ]

동유럽 개발도상국인 Republic of Moldova는 주무부처인 정보기술통신부 MITC(Ministry of Informational Technologies and Communication)가 중심이 되어 e-Moldova라는 국가 전자정부계획을 수립하여 GDP의 약 8%를 ICT에 투자하고 있으며, 2011년도에 2014년부터 2020년까지의 중장기적 ICT전략인 “Digital Moldova 2020”을 수립하여 추진하고 있다.

4개의 Pillar로 구성된 “Digital Moldova 2020”의 주요 내용은 아래와 같다.

- Pillar I: Informational infrastructure development and improving access for everyone

- Pillar II: Creating favorable conditions for the development and use of national digital content

- Pillar III: Increasing the digital literacy degree, the digital skills and digital inclusion development

- Pillar IV: Establishing conditions for increasing digital space security and trust

[ National Cyber Security Strategy 현황 ]

“Digital Moldova 2020”의 Pilar IV Establishing conditions for increasing digital space security and trust에 따라 주무부처인 MTIC는 유럽연합의 Cyber Security Strategy와 국제표준 가이드라인을 참고하여 중장기적 국가사이버보안 전략으로 National Cyber Security Program을 개발 중에 있었다.

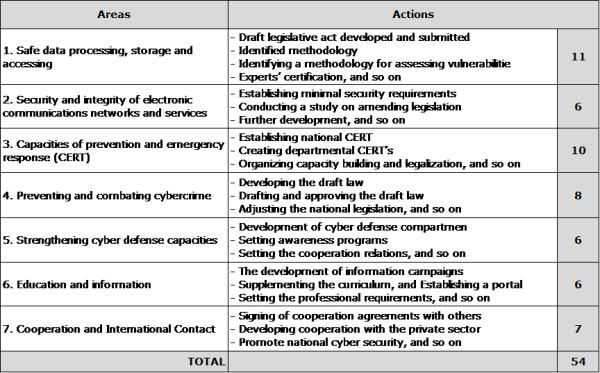

금번 프로젝트 진행 중에 National Cyber Security Program은 여러 차례의 개정이 있었으며, Final draft에서는 7개 영역, 54개의 세부 Action들로 구성되었으며 간략히 요약하면 아래와 같다.

[ 프로젝트 범위 ]

금번 프로젝트의 목적은 개발중인 National Cyber Security Program를 구체화하기 위한 것으로써, Moldova의 관련기관 및 이해관계자들의 요구사항들을 MTIC가 취합하여 11개의 요구사항을 금번 프로젝트의 요구사항으로 제시하였으며, 요청사항들의 세부내용을 파악하여 중복되는 사항과 요구사항과의 연관성을 파악하여 4개의 Task로 압축하였다. 프로젝트 중간에 Deputy Minister의 요청으로 2개의 Task가 추가되어 금번 프로젝트의 Task는 총 6개로 정의하여 수행하였다.

- Task-A: Methodology Recommendations for Role and Responsibilities Definition

- Task-B: Approximate Budgets Estimation for each action

- Task-C: Introduction of the International standard and Korean government case

- Task-D: Some improvement suggestions for the current cyber security program

- Task-X01: Penetration test for Government network

- Task-X10: Penetration test for a Critical Information Service

[ 프로젝트 일정 ]

프로젝트 기간은 총 3개월로 계약되어 수행하였으며, 각 Task가 시작되면 관련자료를 수집하고 추가 자료를 요청하거나 인터뷰로 관련현황을 조사하였으며 결과 보고서가 완료되면 1~2차례 많은 경우에는 3차례의 결과 리뷰를 수행하였기 때문에 평균 2주 동안에 한 개 Task를 완료해야 하는 타이트한 일정으로 진행하였다.

[ 프로젝트 수행결과 ]

Task-A: Methodology Recommendations for Role and Responsibilities Definition

이 Task-A의 목적은 개발중인 National Cyber Security Program을 구성하는 54개 Action들의 책임 역할을 정의하기 위한 Methodology를 조사하여 추천하는 것이다. National Cyber Security Program은 몰도바 국가의 중장기적 사이버보안 추진계획이기 때문에 총 26개의 관련기관들이 Stakeholder로 존재하기 때문에 International Standard로 널리 사용되고 있는 방법론을 이용하여 54개 Action plan에 대한 역할과 책임을 정의하고자 하였다.

금번 프로젝트의 기간과 리소스를 고려하여 글로벌에서 널리 사용되고 있는 RACI methodology를 선정하여 이 방법론의 이용방법을 소개하고, 이 방법론을 활용하여 National Cyber Security Program의 54개 action plan에 대한 역할과 책임 설계(안)을 만들어 결과물로 제출하였다.

Task-B: Approximate Budgets Estimation for each action

이 Task-B의 목적은 National Cyber Security Program을 구성하는 54개 Action들의 대략적인 예산비용을 산정하는 것이다. National Cyber Security Program 개발을 책임지고 있는 MTIC는 각 Action Plan별, 연간 및 전체 소요예산을 계획하여 내부승인을 거쳐 예산처 승인 등을 위해 반드시 필요한 요소이다.

이 Task의 수행을 위해 우선은 54개로 구성된 Action plan의 세부 내용과 목적을 파악하고, 각 Action plan을 3가지 유형으로(Consultation Project, System Integration Project, 자체수행 프로젝트) 나누었다. 3가지 유형으로 나눈 이유는 해당 Action plan의 소요예산 계산기준이 다르기 때문이다.

예를 들어서, Critical Information Infrastructure의 표준화된 취약점 진단방법론을 만드는 Action의 경우에는 전문 컨설턴트가 투입되는 M/M(Man Month)로 산정이 될 것이고, National CSIRT를 구축하는 Action의 경우에는 소요되는 서버, 네트워크 장비 등이 계산되어야 하기 때문이다.

또한, 주변국가와의 사이버침해 정보교류를 위한 협력관계 수립 같은 경우에는 별동의 자체 운영비로 충당이 가능하기 때문에 별도 소요예산이 필요하지 않은 자체프로젝트로 분류하였다.

54개의 Action Plan들을 3가지 유형으로 분류한 이후에 각 Action별 소요예산산정 방식에 따라 예산을 산정하고, 각 연도별, 기간별 및 총 예산을 산정하였다.

특히, 이 예산은 개발도상국의 특성을 고려하여 기초데이터를 변경할 수 있도록 하여 각 Action별 예산에 자동적으로 반영될 수 있도록 매크로로 계산식으로 심어 넣어서 변경관리가 용이하도록 산출물을 제출하였다.

Task-C: Introduction of the International standard and Korean government case

54개의 Action으로 구성된 National Cyber Security Program은 26개 기관이나 관련부처들이 오너쉽을 분담하는 수행 주체가 되기 때문에, 각 Action들을 상세화하는 단계에서 반드시 필요한 것이 international Standard와 한국을 포함한 타 선진국의 사례가 중요한 참고자료가 된다.

따라서 이 Task-C의 목적은 각 action별 International Standard 또는 Model과 한국의 사례와 타 선진국의 사례를 조사하여 매핑하는 것이다.

국제 표준으로는 ITU와 ISO 등의 관련 표준과 모델을 조사하여 관련자료를 매핑하였고, 한국의 사례는 국내 ISMS, PIMS 제도의 내용과 규정화, 정보통신서비스와 금융기업의 CPO, CISO 보유 의무화, 정보보안전문가와 산업보안전문가와 같은 국내 전문가자격제도에 대하여 관련 자료를 조사하여 영문화 작업과 매핑작업을 수행하였다.

미국의 NIST, 유럽 ENISA, NATO CCDCOE, TF-CSIRT, FIRST, CERT/CC와 같은 타국과 협의체의 사례는 Others로 구분하여 해당 Action과 매핑하고 관련자료를 첨부하였다.

이번 프로젝트를 하면서 알게된 웹사이트 중에 하나는 우리나라 법제처 법령조회 웹사이트에 영문버전 법령조회 기능이 있다는 것이었다. (참고: http://www.law.go.kr/LSW/engLsSc.do?menuId=0&subMenu=5&query=) 예전 콜롬이바, 르완다 등 개도국 프로젝트를 할 때는 영문화 작업을 해야 하는 번거로움이 있었는데, 이번에 아주 유용하게 사용하였다.

Task-D: Some improvement suggestions for the current cyber security program

몇 년 전부터 ITU를 비롯하여 유럽의 ENISA, NATO CCDCOE 등에서 National Cyber Security Strategy 수립을 위한 가이드가 개발되어 공개되면서, 개발도상국과 같은 Cyber Security의 후발 국가들이 참조할 수 있는 자료가 많아졌다. 유럽연합 Agency인 ENISA같은 경우에는 매년 유럽연합국가를 비롯한 전세계 국가별 국가사이버보안전략을 취합, 조사하여 게시하고 있으며, CERT Capability Building Program 등 다양한 프로그램을 마련하고 지원하고 있다.

사실 이런 공개된 표준이나 프로그램 자료들을 잘 활용하면 어렵지 않게 국가 사이버보안 전략을 수립할 수도 있을 정도로 많아 졌다. 아주 쉽게는 유사한 환경에 있는 다른 나라의 국가사이버전략을 그대로 복사해서 자국의 환경에 맞게 수정해서 사용해도 될 정도의 자세한 자료들도 있다. Moldova의 경우에도 이와 같은 방법으로 초기의 National Cyber Security Program을 개발했기 때문에, 혹시라도 누락된 전략이나 Action 있는지 등에 대한 객관적 검토가 필요했다.

따라서, 이 Task-D의 목적은 현재 개발중인 National Cyber Security Program에 대한 평가를 통해 전반적 개선방안을 제시하는 것이다.

이 Task수행이 객관적인 결과가 도출되기 위해서는 공신력 있는 기관의 객관적 평가 또는 점검기준이 필요했기 때문에, 우선은 국가전략이 유럽연합의 기준을 따르는 Moldova의 상황을 고려하여 유럽연합의 에이전시인 ENISA에서 제공하는 “Guidebook on National Cyber Security Strategies”을 기준으로 체크리스트틑 만들고 현재의 Moldova 국가사이버보안프로그램과의 GAP analysis를 수행한 결과 20개의 개선점을 도출하고, 우리나라의 관련 사례와 타 선진국의 사례를 들어 개선방안을 제시하였다.

특히, 개선방안 중에는 평균 대졸초임이 100불이 조금 넘는 Moldova의 열악한 경제상황을 고려할 때, ITU나 ENISA, NATO CCDCOE와 같은 표준 가이드에서도 언급하고 있지 않은 우리나라의 국내전문가 자격제도인 산업보안기사와 같은 국내 전문가 자격제도와 ISMS, PIMS, PIPL과 같은 인증제도의 도입이 경제성과 효과성을 높다는 것을 강조하였다.

Task-X01: Penetration test for Government network, Task-X10: Penetration test for a Critical Information Service

MTIC 수석차관의 요청으로 몰도바 정부의 네트워크와 Critical Information Security Service에 대한 모의해킹 진단을 수행하여 보안수준이 어떤지 긴급하게 보완해야 하는 취약점은 무엇인지, 앞으로 어떤 부분을 보완해야 하는지를 파악하고 제언하였다.

두 차례의 모의해킹 진단결과, 모두 대상 시스템의 root권한을 획득하게 되어 일부 내용에 대해서는 공식보고에서 생략해 달라는 요청이 있을 정도로 MTIC 입장에서는 심각한 결과가 도출되기도 하였다.

모의해킹 진단결과에 대한 보호대책은 단기와 장기로 나누어 보호대책을 제시하였으며, 특히 지속적으로 개발, 구축되는 전자정부 사업들에 대한 Secure SDLC에 대하여 높은 관심을 보였고 우리나라의 사례인 전자정부서비스 개발단계 SW보안 취약점 진단 등을 소개하여 제도적 도입의 필요성 강조하였다.