패스워드 인증 기술

제1유형 시스템

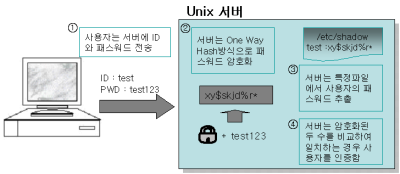

가장 보편적으로 사용되는 형태이며 사용자 ID/패스워드 전송 시 평문 형태로 전송된다.

서버(OS)에서는 평문 형태로 전송된 사용자의 패스워드를 One Way Hash 알고리즘 등으로 변환하여 이것을 이용하여 암호화된 패스워드 파일의 내용과 비교 검증 후 사용자를 인증하게 된다.

제1 유형의 일반적인 인증 절차는 다음과 같다.

제2유형 시스템

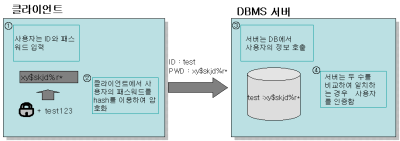

일반적으로 사용자의 계정 정보를 DBMS 등 별도의 DB를 이용하여 관리하는 경우에 사용되며 사용자의 패스워드 문자열을 클라이언트단에서 Hash를 이용하여 암호화한 후 서버로 전송한다.

서버에서는 DB에 저장된 사용자의 패스워드를 호출한 후 이를 비교하여 일치하는 경우 사용자를 인증하게 된다.

제2 유형의 일반적인 인증 절차는 다음과 같다.

제3유형 시스템

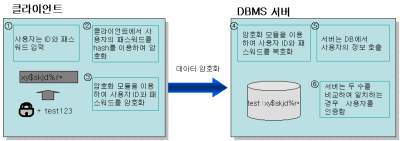

기본적으로 인증 절차는 제2유형과 동일하나 네트워크 전송 시 데이터 암호화를 통하여 ID 및 패스워드를 보호하는 점이 다르다.

데이터 암호화를 위하여 클라이언트 및 서버측에 별도의 암호화 모듈이 설치되어야 한다.

제3 유형의 일반적인 인증 절차는 다음과 같다.

해외 표준화 동향

전자인증기술과 관련된 표준화는 해외에서 자국의 전자정부 이용시 활용할 수 있는 가이드라인을 발표하고 있으며 전자인증기술 선정 시 접근 채널별 신뢰도에 따라 선정하도록 하고 있다.

접근 채널별 신뢰도 분류

접근 채널별 신뢰도에 따른 인증방법의 선택은 최근 증가하는 온라인 거래에 따라 호주, 미국, 캐나다 등 전자정부가 제시하는 인증 가이드라인을 참조할 수 있다.

국외 신뢰도별 인증 방법

호주 정부는 전자정부의 증가하는 온라인 거래의 신뢰성을 확보하기 위하여 2004년 AGIMO(Australian Government Information Management Office)를 개설하고, 호주 정부 인증 프레임워크 개발 및 인증기술 전반의 정책을 수립하도록 하였다.

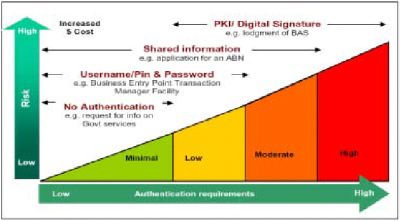

AGIMO는 2004년 5월 AGAF(Australian Government Authentication Framework) 초안을 발표하고, 호주 내 G2B 업무에 적용하도록 하였다. AGAF는 위험등급을 다음과 같이 4단계로 구분하고, 위험등급에 따라 서로 다른 인증방법을 사용하도록 하였다.

AGAF에 따르면, 최소 위험의 경우에는 인증을 실시하지 않아도 되며, 낮은 위험의 경우에는 사용자 이름과 Pin/Password를 사용하도록 하고, 중간 위험에 대하여는 공유된 정보(일련의 질문과 답)를 사용하도록 하고, 높은 위험의 경우에는 PKI, 전자서명 등을 사용하도록 하고 있다.

AGAF의 위험등급 분류는 4단계로 다음과 같다.

| 단계 | 이름 | 정의 | 손해 유형 |

|---|---|---|---|

| 1단계 | 최소한의 위험 | 실제 거짓을 사실로 수용하였을 경우, 전자정부에 최소한의 손실을 미친다. | -어떤당사자에게 최소한의 불편 -어떤 당사자의 개인안전성에 영향이 없음 -제3자에게 개인적으로 혹은 상업적으로 민감한 자료공개가 아님 -어떤 당사자에게 있어 최소한의 재정적 손실 -어떤 당사자에게 지위 혹은 명성에 손해가 없음 -어떤 당사자에게 야기되어질 수 있는 고통이 없음 -정부기구시스템 혹은 그들의 사업을 지휘하는 기구의 능력을 위협하지 않음 |

| 2단계 | 낮은 위험 | 실제 거짓을 사실로 수용하였을 경우, 전자정부에 최소한의 손실을 미친다. | -어떤 당사자에게 약간의 불편함을 야기함 -당사자 개인의 안전성에 위험이 없음 -개인적으로 혹은 상업적으로 제3자의 민감한 자료가 공개되지 않음 -어떤 당사자에게 약간의 재정적 손실을 야기함 -어떤 당사자에게 지위 혹은 명성에 약간의 손해를 야기함 -어떤 당사자에게 약간의 고통을 야기함 -정부기구시스템 혹은 그들의 사업을 지휘하는 기구의 능력을 위협하지 않음 |

| 3단계 | 보통의 위험 | 실제 거짓을 사실로 수용하였을 경우, 전자정부에 최소한의 손실을 미친다. | -어떤 당사자에게 중대한 불편함을 야기함 -당사자 개인의 안전성에 위험이 없음 -개인적으로 혹은 상업적으로 제3자의 민감한 자료가 공개됨 -어떤 당사자에게 중대한 재정적 손실을 야기함 -어떤 당사자에게 지위 혹은 명성에 중대한 손해를 야기함 -어떤 당사자에게 중대한 고통을 야기함 -정부기구시스템 혹은 그들의 사업을 지휘하는 기구의 능력에 보통의 위협이 있음 |

| 4단계 | 높은 위험 | 실제 거짓을 사실로 수용하였을 경우, 전자정부에 최소한의 손실을 미친다. | -어떤 당사자에게 상당한 불편함을 야기함 -당사자 개인의 안전성에 위험이 있음 -개인적으로 혹은 상업적으로 제3자의 민감한 자료가 공개됨 -어떤 당사자에게 상당한 재정적 손실을 야기함 -어떤 당사자에게 지위 혹은 명성에 상당한 손해를 야기함 -어떤 당사자에게 상당한 고통을 야기함 -정부기구시스템 혹은 그들의 사업을 지휘하는 기구의 능력에 중대한 위협이 있음 |

위험 등급 분류가 정해지면, 다음과 같은 인증대상을 선정하고, 위험등급별 인증방법을 선택한다. AGAF의 인증방법 및 적용 사례는 다음과 같다.

| 인증방법 | 설명 | 위험수준 | 인증 요구사항 | 사례 |

|---|---|---|---|---|

| 공유된 정보 (질의/응답시스템) | 제공되는 일련의 질문에 대한 답을 인증한다. 예를 들면, 생년월일 등 | 최소~ 보통 | 관련된 직원의 정보 기록 및 보안 유지 책임이 필요함 | 호주 사업자 번호 |

| 사용자이름/ 비밀번호 | 사용자의 이름과 패스워드로 인증한다. | 낮음~ 보통 | 사용자 이름/패스워드의 기록 및 보안 유지가 필요함 | 관세 예치 및 지불 시스템, 입국허가 시스템 등 |

| 일회성 비밀번호 | HW로부터 생성된 일회용 패스워드로 인증한다. | 보통~ 높음 | 하드웨어 장치의 보호가 필요함 | 의회 직원 등 |

| PKI | 신뢰할 수 있는 기관으로부터 발급받은 인증서로 인증한다. | 낮음~ 높음 | 인증서 프로그램 및 인증서 발급을 위한 신원확인이 필요함 | 국방공급자, 헬스케어 공급자 시스템 등 |

| 생체인증 | 지문, 손 등 개인의 고유한 신체 특징을 이용하여 인증한다. | 보통~ 높음 | 개인 생체정보의 등록 및 등록에 대한 동의가 필요함 | 없음 |