목차

* 사업 등 관련 문의: T) 02-322-4688, F) 02-322-4646, E) info@wikisecurity.net

장비인증

장비인증은 네트워크장비에 적용할 수 있는 인증기법을 말한다.

네트워크 장비 인증을 위해 사용되는 기반 기술은 가장 기본적으로 ID 및 Password를 이용한 인증기법과 AAA1)서비스를 이용한 사용자 인증기법으로 구분할 수 있다.

AAA 서비스

AAA서비스는 적합한 사용자에 한해 망접속 서비스를 제공하기 위해 사용자 및 단말기 인증, 권한검증, 과금기능을 수행하며 인증, 권한검증허가, 과금을 제공하는 서비스를 말하며 다양한 망 기술과 플랫폼들에 대한 개별 규칙들을 조화시키기 위한 프레임워크를 정의하고 있다.

AAA서비스를 구현하는 프로토콜로는 RADIUS, TACACS(TACACS+), DIAMETER가 존재한다.

AAA 프로토콜에서 제공하는 서비스는 다음과 같다.

| 기능 | 해결내용 |

|---|---|

| 인증(Authentication) | • 인증은 망 접근을 허용하기 전에 사용자의 신원을 검증하는 것으로 인증 절차는 User Name/Password 조합, 비밀키 등과 같은 사용자가 갖는 독특한 정보를 이용함 • AAA서버는 사용자가 제공한 인증 데이터와 자신의 데이터베이스안의 사용자 관련 데이터를 비교하여 그 내용이 일치하면 망에 대한 접근을 허락하며, 불일치 시 인증실패로 판단하여 망 자원 사용을 허락하지 않음 |

| 권한검증(Authorization) | • 권한검증은 망 사용이 허락된 사용자에 대해 어떤 권한과 서비스를 허용할 것인지를 결정하는 것으로 여기에는 IP주소, 제공될 응용 및 프로토콜을 결정하기 위한 필터 등이 포함됨 • 일반적으로 인증과 권한검증은 AAA동작 환경에서 함께 수행됨 |

| 과금(Accounting) | • 과금은 사용자의 자원 사용에 관한 정보를 수집하는 방법을 제공하며 이러한 정보는 요금정산, 회계 그리고 용량 증설 등에 사용됨 |

네트워크 장비 인증기법

RADIUS

RADIUS(Remote Access Dial-In User Service)는 원격에서 전화접속(다이얼업 네트워킹)을 이용하는 사용자들이 본사 네트워크/시스템에 접속할 때 보안을 위해 사용자 이름과 암호 그리고 가능한 한 필요한 보호 조치들을 통해 외부 사용자들을 인증하는 프로토콜이며 이에 대한 검증은 PAP(Password Authentication Protocol)이나 CHAP(Challenge Handshake Authentication Protocol)암호 스키마로 수행된다.

RADIUS의 기본 속성(Functional Attributes)은 다음과 같다.

| 주요 특징 | 설명 |

|---|---|

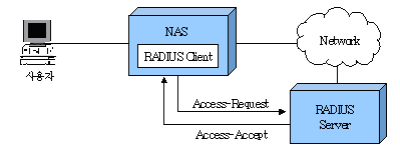

| 클라이언트/서버 모델 | • NAS(Network Access Server)는 RADIUS의 클라이언트처럼 작용함 • 클라이언트는 사용자 정보를 지정된 RADIUS 서버에 전달하고 되돌아오는 대답에 따라 행동하는 역할 수행함 • RADIUS 서버는 사용자 연결 요청을 받고, 사용자를 인증하고, 클라이언트가 사용자에게 서비스를 하기 위해 필요한 모든 설정 정보를 되돌리는 역할 수행 • RAIDUS 서버는 RADIUS 서버나 다른 종류의 인증 서버에 대해 프락시(proxy) 클라이언트처럼 행동을 수행함 |

| 네트워크 보안 | • 클라이언트와 RADIUS 서버 사이의 트랜잭션은 공유된 비밀을 사용함으로써 인증될 수 있고, 그 비밀은 네트워크로 전송되지 않음 • 모든 사용자 암호는 비 신뢰적인 네트워크 상에서 도청하고 있는 누군가가 사용자의 암호를 결정할 수 있는 가능성을 없애기 위해 클라이언트와 RADIUS 서버 사이에서 암호화 되어 보내짐 |

| 유동적 인증 메커니즘 | • RADIUS 서버는 사용자를 인증하기 위한 다양한 방법을 제공할 수 있음 • 사용자가 주는 사용자 이름과 암호가 제공되었을 때, RADIUS 서버는 PPP PAP나 CHAP, UNIX 로그인, 그리고 다른 인증 메커니즘을 지원해 줄 수 있음 |

| 확장 가능 프로토콜 | • 모든 트랜잭션은 다양한 길이를 가지는 속성-길이-값의 세 튜플(tuple)로 구성됨 |

RADIUS 처리 절차는 다음과 같은 단계로 요약할 수 있다.

- 사용자는 RADIUS 클라이언트를 지원하는 NAS로 전화 접속 시도 후 프롬프트나 PPP 프레임을 사용하며 NAS는 사용자 이름과 비밀번호를 전송 받음

- NAS서버는 UDP/IP를 사용하여 RADIUS 서버로 암호화된 Access- Request 전달하며 이 메시지에는 NAS 포트 ID와 IP 주소 같은 Attribute를 포함함

- RADIUS 서버는 User-Name Attribute가 자신의 DB에 저장되어 있는 것과 일치하는지 확인하며 동일하지 않을 경우 서버는 실패 이유에 대한 선택 메시지를 포함하여 Access-Reject 메시지를 NAS서버로 전송하며 NAS서버는 사용자에게 인증이 실패했다는 것을 알려줌

- 사용자 이름과 비밀번호가 일치할 경우 RADIUS 서버는 Access-Accept 메시지를 NAS서버에 전송하며 이때 IP 주소와 함께 Telnet 또는 HTTP와 같이 특정 프로토콜을 한정하는 필터와 같은 부수적인 구성 정보들이 사용됨

TACACS

TACACS(Terminal Acceess Controller Access Control System)는 유닉스 네트워크에 적용되는 다소 오래된 인증 프로토콜로서 주어진 시스템에 대해 액세스를 허용할 것인지를 결정하기 위하여 원격 액세스 서버가 사용자의 로그인 패스워드를 인증서버에 전달하는 인증 프로토콜이다.

RFC1492에서 최초 정의된 TACACS는 시스코사에서 재정의되어 많은 터미널서버, 라우터 그리고 기업망에서 많이 사용되는 NAS장치에서 사용되었지만 암호화되지 않은 프로토콜이기 때문에 후속 버전인 TACACS+와 RADIUS에 비해 보안 강도가 미흡한 단점이 존재하고 있으며 현재에는 CISCO사에서 더 이상 TACACS를 지원하고 있지 않으며 새로운 TACACS+를 지원하고 있다.

이러한, TACACS+는 TACACS의 후속 버전으로 클라이언트-서버 AAA프로토콜이며 다음과 같은 특징이 존재한다.

- 인증에 필요한 사용자ID, 패스워드, PINs, 및 암호키 정보를 인증서버에서 데이터베이스 형태로 관리하며, 클라이언트로부터의 인증 요청을 처리함

- TACACS+는 message-digest, 즉 해쉬 함수를 추가하여 인증 데이터에 대한 보안 기능을 추가함

- TACACS+는 멀티프로토콜 로그인을 지원함으로써 IP 이외에도 IPX, AppleTalk 등의 네트워크에서도 로그인이 가능함

- 추가적으로 TACACS+는 RADIUS와 여러가지 면에서 비슷한 AAA서비스를 지원하고 있지만 기본적인 차이점은 다음과 같다.

- 트랜스포트: RADIUS는 트랜스포트로 UDP를 사용하는 반면, TACACS+는 TCP를 사용함

- 패킷 암호화: RADIUS는 사용자의 비밀번호만 암호화 하지만 TACACS+는 패킷 패이로드 전체를 암호화함

- 인증 및 권한검증: RADIUS는 인증과 권한검증을 하나로 다루지만 TACACS+는 분리하여 적용함

기존 AAA 프로토콜의 한계

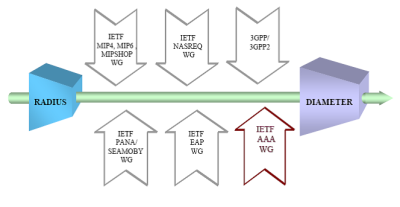

현재까지 많이 사용된 RADIUS 인증 프로토콜은 초기 Dial-up PPP 및 Terminal Server 지원을 위해 설계되었기 때문에 현재 인터넷의 성장에 따른 복잡한 망 구조 및 다양한 망 접속 기술(Wireless LAN, xDSL, Mobile IP, 휴대인터넷, Ethernet 등) 그리고 확대되는 AAA 서비스를 수용하기에는 프로토콜의 능력면에서 한계성을 가지고 있다.

따라서, 기존 RADIUS의 단점과 보다 안전하고 신뢰성 있는 AAA 프레임워크 제공을 위해 IETF AAA WG(Working Group)은 관련 WG(NASREQ/MOBILE IP/PANA/SEAMOBY/EAP) 및 3GPP/3GPP2로부터 다양한 망 접속 기술, 단말 이동성, 가입자 로밍(Roaming) 등의 요구사항을 수용한 차세대 AAA 프로토콜로 DIAMETER에 대한 표준화가 진행 중이다.

DIAMETER

DIAMETER 개요

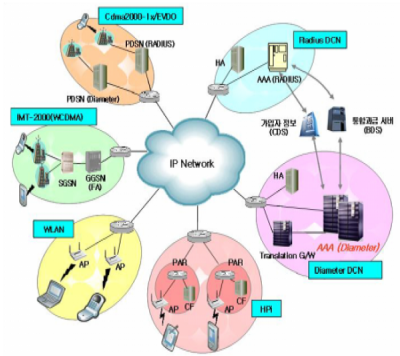

DIAMETER 프로토콜은 CDMA2000 1x/EVDO, IMT-2000, Wireless LAN, 휴대인터넷(Wibro), 유선 PPP 등의 다양한 액세스 망이 연동되는 유무선 이동인터넷 환경에서 가입자에 대한 안전하고 신뢰성 있는 인증(Authentication), 권한검증(Authorization) 그리고 과금(Accounting) 등의 서비스를 제공하는 정보보호 프레임워크(Framework)이다.

DIAMETER 구조

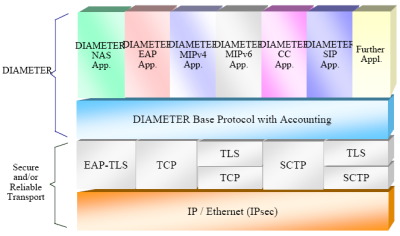

DIAMETER 프로토콜은 다음과 같이 4개의 구조로 구성되어 있다.

- DIAMETER BASE Protocol : 구조적인 확장을 위해 메시지 생성 및 전송, 보안, 장애 처리 등 모든 AAA 응용에서 요구되는 기본사항과 과금 기능 포함

- DIAMETER 응용서비스 : 다양한 AAA 서비스 제공을 위해 여러 개의 하부 구조로 구성

- 하부 전송 계층: 안전하고 신뢰성 있는 메시지의 전송을 위한 부분

DIAMETER 특징

DIAMETER 프로토콜의 주요 특징은 다음과 같다.

| 주요 특징 | 설명 |

|---|---|

| 확장성이 뛰어난 차세대 인증 프로토콜 | • DIAMETER 프로토콜은 Base 프로토콜 위에 새로운 응용, Command 및 AVPs(Attribute Value Pairs)의 추가를 통하여 확장성을 제공하며, 사업자 망의 확장성을 위해 다양한 Agents(Relay/Redirect/Proxy/Translation Agent)를 통하여 망간 접속을 지원하고, 또한 Broker 서버를 통하여 사업자간 로밍 컨소시엄 구성 및 관리 기능을 제공함 |

| 한층 더 강화된 보안 기능 제공 | • 보안을 위하여 TLS(Transport Layer Security) 및 IPSec(IP Security)를 이용하여 전송 계층의 Hop-by-Hop 보안을 제공하고, TLS를 통하여 End-to-End간의 보안을 제공하여 서버간 메시지의 안전한 전송을 보장함 |

| 신뢰성 있는 전송계층 프로토콜 사용 | • 신뢰성 기반의 전송 프로토콜인 TCP(Transport Control Protocol) 또는 SCTP(Stream Control Transmission Protocol) 사용으로 안전하고 신뢰성 있는 메시지 전송이 가능하며, 종량제 과금의 99%까지 회수가 가능함 |

| 강화된 장애 복구 및 재전송 기능 제공 | • 전송계층의 Peer 관리 기능을 통하여 전송계층의 실패(Failure)에 대한 검출(Detection) 및 복구(Failover) 기능을 제공하고, 복구 시 Proxy 서버가 자동적으로 메시지를 Next-Hop의 Peer로 재전송 하도록 되어 있어서 Proxy 분산 환경에 적합함 |

| 향상된 세션관리 및 호환성 제공 | • 서버 Initiate(시작) 메시지를 통하여 AAA 서버가 NAS(Network Access Server)에게 특정 세션의 종료나 재인증/재권한검증 및 다양한 과금정책 적용을 할 수 있는 향상된 세션관리를 지원하고, 기존 RADIUS 프로토콜의 변환(Conversion)을 통한 호환성을 제공함 |

AAA 프로토콜별 비교

RADIUS와 DIAMETER 프로토콜 별 비교는 다음과 같다.

| 구분 | 항목 | Radius | DIAMETER |

|---|---|---|---|

| 프로토콜 구조 측면 | 프로토콜 구조 | • 서버-클라이언트(단방향) | • Peer to Peer (양방향) |

| Attribute Data크기 | • 1 Octets으로 255까지만 가능 | • 3 Octets으로 224까지 가능 | |

| Cocurrent Pending 메시지 | • 1 Octets으로 255까지만 가능 | • 4 Octets으로 232까지 가능 | |

| Accounting측면 | 과금전송 | • UDP 프로토콜의 사용 • 패킷 전송시 Data Loss 가능 | • 신뢰성 있는 전송 프로토콜(TCP/SCTP)사용 패킷 전송시 Data Loss 거의 없음 |

| 종량제 | • 패킷 전송시 Data Loss로 인하여 정확한 종량제 과금 적용이 어려움 | • 종량제 과금 99% 회수 가능 | |

| Proxy 분산환경 (장애시 재전송 기능) | • 장애 복구시 Proxy서버가 다른 Next-Hop의 Peer로 Data 재전송 어려움 • Proxy 분산 환경에 부적합 | • 장애 복구시 Proxy서버가 다른 Next-Hop의 Peer로 메시지를 자동적으로 재전송 • Proxy 분산 환경에 적합 |

|

| Session Control | • 특정 Session의 종료나 재인증/재권한 검증을 위한 서버 Initiate메시지 불가 • Unsolicited 메시지 기능 추가(RFC3576) • Session Disconnect 기능 • Change-Authorization 기능 | • 특정 Session의 종료나 재인증/재권한 검증을 위한 서버 Initiate메시지 가능 • 서버 Initiate메시지를 통하여 다양한 과금 정책 적용 가능 |

|

| 보안적 측면 | 보안기능 | • Client/Server에 사전에 공유된 비밀키를 통하여 인증 메시지만 보안 제공 | • IPSec/TLS를 이용하여 전송계층의 Hop-bye-Hop보안 제공 • 더욱더 강력한 보안을 위해서는 PKI기반의 응용계층의 E2E(End-to-End)보안을 제공(Option) |

| Proxy 분산환경 | • 망확장시 키의 분배 및 관리의 어려움 | • 중개 Proxy를 통한 중요한 AVP들의 무결성(Integrity)과 기밀성(confidential)을 제공 가능 | |

| 전송계층의 신뢰성 측면 | 전송 프로토콜 | • Connectionless(UDP) | • Connection Oriented(TCP/SCTP) |

| 복구지원 및 재전송 | • 전송계층의 Failure Detection이 비효율적 • 각 Hop마다 Data 재전송이 어려움 • Application Failure, Network Failure, Device reboot시 패킷 loss 가능 | • Peer State Machine/Failover State Machine을 통해 전송 계층의 Failure에 대한 Detection 및 복구지원 • 다른 Next-Hop의 Peer로 메시지를 자동적으로 재전송 |

|

| Congestion Control | 없음 | • Multi-streaming 전송 제공(SCTP) | |

| Robust 측면 | 장애복구 기능 (Fail over기능) | • 제한적 기능(비표준) | • Peer State Machine/Failover State Machine을 통해서 전송계층의 Failure에 대한 Detection 및 복구 지원 |

| Proxy환경에서의 메시지 재전송 | • 복구 시 Proxy서버를 통한 다른 Next-Hop으로 메시지 재전송이 안됨 | • 복구 시 Proxy서버가 다른 Next-Hop의 Peer로 메시지를 자동적으로 재전송 | |

| 오류 처리 | • 포맷에 맞지 않는 패킷은 Silently Discard 시킴 | • End-to-End ID, Hop-by-Hop ID필드로 응용 및 프로토콜 오류 처리 | |

| 확장성 측면 | 확장성 제공 | • 제한적인 확장성 제공 • 클라이언트-서버구조이면서 수직적인 계층적 구조 • 프로토콜의 처리한계(Pending메시지 처리 수 부족 | • 충분한 확장성 제공 • Peer to Peer 구조이면서 수평적 계층구조 • 프로토콜의 충분한 처리 수 (Pending 메시지 처리 수) |

| 연동방법 | • 직접 연결 또는 상위에 공용 서버를 통한 연결 • 모두 메쉬(Mesh)형태로 접속되므로 확장성에 한계 • 사업자들의 망이 상호 개방으로 새로운 보안의 취약성을 가짐 • 프로토콜의 Pending메시지 처리수의 부족으로 사업자간 2~3개의 서버만 연결 가능 | • 브로커(Broker)서버를 통한 연결 • 다수 사업자 망을 논리적이고 안전하게 분리 • 사업자 망간 직접적인 비즈니스 관계와 보안 관계를 가지지 않도록 함 |

|

| 부가 서비스 확장 | • 어려움(표준 정의 안됨) | • 개발용이(표준 정의) • Pre-Paid를 위한 CCS(Credit control Server)응용 • SIP기반의 Multimedia 서비스 응용 등 |

DIAMETER 인증 서버

DIAMETER 인증 서버는 IETF의 DIAMETER 프로토콜 표준 규격을 준수하여 개발한 것으로 CDMA2000 1x/EVDO, IMT-2000, Wireless LAN(WLAN), 휴대인터넷(HPi)등의 다양한 액세스망과 유무선 이동 인터넷(Mobile IP)환경에서 가입자에 대한 안전하고 신뢰성 있는 인증, 권한검증, 과금 등의 서비스를 제공하는 정보보호 제품이다.

DIAMETER 인증 서버 주요 기능

DIAMETER 인증 서버의 주요 기능은 다음과 같다.

| 구분 | 기본 기능 | 세부 기능 |

|---|---|---|

| DIAMETER Base 프로토콜 | • 하부 전송계층과 연동하여 각 DIAMETER 노드간의 전송계층 연결을 설정, 해지 및 관리하고 상위 응용계층들이 안전하게 메시지를 송수신할 수 있는 AAA서비의 프레임워크 제공 | |

| DIAMETER Mobile IPv4 응용 | • DIAMETER Base프로토콜의 Inter-Domain과 결합되어 이동단말(MN)에 대한 인증 및 권한검증을 수행하여 이동단말에 대한 이동성 지원 기능 제공 | • 가입자(Mobile Node)인증 및 권한 검증 - Mobile IPv4 Extension에서 정의하는 AAA 신호처리 - HMAC-MD5, SHA-1 인증 알고리즘 사용 - 가입자 NAI(Network Access Interface)지원 - 고객센터 연동을 통한 가입자 프로파일 및 권한관리 |

| Dimeter EAP (Extensible Authentication Protocol) 응용 | • EAP응용은 Wireless LAN(WLAN) 및 휴대 인터넷(HPi)에서 Legacy Protocol(PAP, CHAP)의 단점과 문제점을 보완하여 ID/Password를 통한 사용자 기반의 다양한 인증방식을 제공(PAP, CHAP, MS-CHAP, MS-CHAPv2를 지원하며 EAP를 이용한 인증방식인 EAP=MD5, EAP-TTLS, PEAP을 제공) | • 사용자 인증( IEEE802.1x Framework 기반, 사용자 ) • ID/Password 기반 인증( EAP-MD5, EAP-TLS, EAP=TTLS, PEAP 인증 지원) • 기타 MAC 등의 인증 지원 • 보안 기능 - 양방향 인증 메커니즘 지원 - Transport Layer : TLS, IPSec 무선구간(단말과 AP사이) : 동적 세션키의 생성 및 분배 기능 • Application Layer : DIAMETER CMS Security 응용을 통한 E2E(End-to-End)보안 제공 |

| DIAMETER NASREQ 응용 | • CDMA2000 1X, 1xEVDO 사용자중 Simple IP를 이용한 서비스를 받는 가입자에 대해서 DIAMETER NASREQ(PAP/CHAP) 인증 제공 | • Simple IP Service • PAP/CHAP인증 - ADIUS/DIAMETER Translater G/W를 이용한 기존망 연동 |

| DIAMETER 과금 | • AAA서버가 AAA 클라이언트로부터 과금정보를 수집하여 안전하고 신뢰성 있게 상호전달하고 보관하는 기능 제공 | • 실시간 과금 기능 • 과금 데이터 전송 기능 • 중복 과금 처리 기능 • 과금 세션 관리 기능 |

DIAMETER 인증 서버 주요 특징

DIAMETER 인증 서버의 주요 특징은 다음과 같다.

| 구분 | 설명 |

|---|---|

| 확장성이 뛰어난 차세대 인증 프로토콜 사용 | • 망간 접속에 따른 충분한 확장성 제공 • 다양한 응용서비스의 확장이 용이한 DIAMETER AAA 기반의 엔진구조 • 로밍 컨소시엄 구성을 위한 AAA Broker 기능 |

| 한층 더 강화된 보안 | • 응용계층의 종단간 End-to-End 보안 제공 • 전송계층의 강력한 보안기능 제공 |

| 강화된 장애복구 | • 서버 장애복구 기능 • 재전송 기능강화 (Better Proxying) |

| 신뢰성 있는 전송계층 프로토콜 사용 | • 신뢰성 기반의 다중 전송계층(SCTP, TCP) 사용 |

| 기타 | • 향상된 Session Control (서버 Initiate 메시지 기능) • 실시간 과금 및 사용자 기반의 패킷 과금 지원 • 프로토콜 역 호환성 (Backward Compatibility) 지원 |

DIAMETER 인증 서버 구성도

DIAMETER 인증 서버의 구성은 운영중인 네트워크 환경, 사용자 환경 등에 따라 다양한 형태로 구현될 수 있으며 아래의 그림은 유무선/네트워크 환경을 통합하고자 할 경우의 표준 구성도이다.