고객사: A금융회사 (금융회사)

프로젝트 기간: 2012년, 1개월

프로젝트 배경 및 주제

A금융회사는 정보보안 추진계획에 따라 DB 접근통제 솔루션을 비롯하여 몇 종의 보안솔루션 구축사업을 진행하였다. 금융감독규정에 따라 도입되는 모든 보안솔루션은 CC인증획득 솔루션이며, 도입 솔루션중에 하나인 DB접근통제 솔루션은 A사의 요구에 따라 대대적인 커스터마이징 요구를 한 상태이다.

DB접근통제 솔루션의 커스터마이징 요구에 따라 솔루션의 아키텍처를 비롯하여 많은 부분의 개발이 필요하게 되었으며 그에 따른 보안상의 안전성을 진단하여 검증을 받을 필요가 발생하였다. 보안제품도 사람에 의해 개발된 소프트웨어를 기반으로 하기 때문에 보안상의 헛점이 존재한다.

특히 기존 아키텍처까지 변경을 가져오는 커스터마이징 상황에서는 예상하지 못했던 보안상의 다양한 문제점이 발생될 수도 있기 때문에 고객사에서는 해당 보안솔루션의 취약점 진단을 요청했다. 이와 같은 상황에서 적합하지 않기 때문에 보안 위협 시나리오 분석을 바탕으로 취약점을 진단하는 방법으로 진행을 하였다.

주요 수행 내용

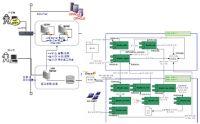

해당 DB접근제어 솔루션의 개략적인 아키텍처는 사용자 PC에 설치되는 Agent와 DBMS 앞단에 설치된 Proxy Gateway로 구성된 솔루션이다. Proxy Gateway서버에는 사용자 인증모듈, 보안정책 모듈, 접근기록관리 모듈 등이 탑재되어 사용자 접근통제, 권한관리, 접근기록관리 등의 기능을 제공한다. 고객사의 커스터마이징 요구에 따라 PC agent의 변경은 없으나 Proxy Gateway가 2개의 다른 물리적 서버인 Gateway Server와 Log Server로 분리 구성되고 많은 부분의 추가개발이 필요하게 되었다. 솔루션의 TO-BE 아키텍처를 분석하여 위협타겟을 설정하고 타겟별 발생가능한 위협들을 마이크로소프트사의 STRIDE분석 기법을 적용하여 위협을 분석하였다. 위협분석결과로 도출된 시나리오에 따라 발생 가능한 위협에 대한 취약성을 진단하기 위한 취약점 점검항목을 개발하고, 점검항목별 취약점을 진단하는 방법론을 적용하였다.

솔루션이 복잡하지 않기 때문에 위협타겟은 PC Agent를 포함하여 총 5개가 도출되었으며, 총 11개의 위협이 도출되었다. 11개 위협시나리오의 취약점 점검항목을 개발하여 취약점을 진단한 결과 Buffer overflow, Input validation, 접근제어 정책 모듈의 장애대응을 위한 watchdog 메커니즘 부재, 로그데이터의 무결성 확보 미흡 등의 취약점이 발견되었다. 해당 솔루션 업체는 고객사의 커스터마이징 요구사항과 더불어 발견된 취약점을 조치하는 일정을 계획하여 개발 진행하였다.

전반적인 수행절차는 아래와 같다.

프로젝트 CSF

- 대상 시스템의 물리적, 논리적 아키텍처 및 Process Diagram을 정확하게 파악하는 것이 중요

- 기존의 체크리스트 기반의 취약점 진단기법은 목적달성에 한계가 있기 때문에 위협분석 기법 관점의 접근이 중요

- 개인의 경험에만 의존한 위협분석이 아니라 공신력있고 검증된 기법을 적용하여 누락되는 보안위협이 없도록 기법을 선택하는 것이 중요

주요 Activity와 산출물

| 수행 단계 | 주요 수행 내용 | 결과 산출물 |

|---|---|---|

| 아키텍처분석 | – AS-IS 및 TO-BE 아키텍처 분석 물리적, 논리적 아키텍처와 Process Diagram 분석 | – |

| 위협분석 | – 위협타겟 분석 – 위협 타겟별 STRIDE 기반의 위협 시나리오 도출 – 위협시나리오별 취약점 진단 항목 개발 – 위협시나리오별 취약점 진단수행 | – |

| 진단결과 분석 | – 위협시나리오별 취약점 진단결과 분석 및 가중치 산출 – 발견된 취약점별 개선방안 도출 – 진단결과 및 개선방안을 개발자와 공유 | – OO보안솔루션 취약점 진단결과 보고서 |

- 산출물 예시 : TO-BE아키텍처 분석 결과