목차

* 사업 등 관련 문의: T) 02-322-4688, F) 02-322-4646, E) info@wikisecurity.net

유선 네트워크 보안

유선 네트워크 보안은 네트워크단에서 접근제어를 구현하는 구성 요소 중의 하나를 말한다.

유선 네트워크 보안은 최근 새롭게 증가하는 보안위협을 효과적으로 대응하기 위하여 네트워크단에서 접근제어를 구현하는 네트워크 접근제어(NAC, Network Access Control:이하 본문에서는 NAC으로 기술)에 대한 기반지식 및 주요 기술 구조를 다음과 같이 기술하였다.

NAC 개요

일반적으로 통용되는 의미는 네트워크에 접근하는 접속단말의 보안성을 강제화할 수 있는 보안 인프라로 허가되지 않거나 웜/바이러스 등 악성코드에 감염된 PC나 노트북, 모바일 단말기 등이 회사 네트워크에 접속되는 것을 원천적으로 차단하여 시스템 전체를 보호하는 솔루션을 말한다. 이러한 NAC에 대해 많은 산업분석가들은 각각 다른 용어와 정의를 내리고 있지만 본문에서는 가트너그룹에서 정의한 NAC을 기준으로 작성한다.

“가트너그룹” 정의 모델

가트너그룹은 2005년에 NAC 참조모델을 정의하면서 “지속적인 접속단말에 대한 보안 평가, 보안문제에 대한 대응, 네트워크 접근 허용, 보안정책 준수에 대한 지속적인 모니터링 및 대응에 대한 업무 순환 절차”로 NAC을 정의하였다.

| 가트너그룹의 NAC 참조모델 | |

|---|---|

| • [Policy] 사용자와 기기에 대한 보안 정책을 기반으로, | 가트너그룹의 NAC 모델 |

| • [Baseline] 에이전트 기반 또는 에이전트가 없이, | |

| • [Access Control] 허가와 차단은 물론 검역을 위한 '완충지대'의 제공과, | |

| • [Mitigate] 정책이 요구하는 OS 또는 PC보안 프로그램의 설치, 업데이트, 수정을 통한 PC무결성 확보를 위한 치료수단을 제공하며, | |

| • [Monitor] 접속단말에 대한 상태와 비정상 상태에 대한 감시 등이, | |

| • [Contain] 패킷 필터와 ARP조작 등을 포함한 포트기반 차단 기법이 포함하여, | |

| • [Maintain] 이 일련의 과정이 순환 반복되고 유지, 관리가 가능하여야 함 | |

주) Cisco에서는 NAC이란 사용자의 기본적인 보안상태와 다양한 사용자 보안프로그램들의 상태 정보를 파악해 사용자가 보안의 건강성을 충분히 가지고 있는지를 점검, 사용자가 보안 건강성을 유지하고 있지 않는 상태일 경우 자동 격리/치료하는 것이라고 정의하고 있다.

NAC 도입 배경

NAC 필요성

NAC(Network Access Control)은 “네트워크에 접근하는 접속단말의 보안성을 강제화 할 수 있는 보안 인프라(하드웨어 및 소프트웨어)”로서 다음과 같은 IT환경의 변화에 따라 더욱 필요성이 커지고 있음

- 모바일 환경의 일반화

- 근무자가 이동하면서 업무를 수행하는 경우, 즉 회사 이외의 장소에서 기업내부의 네트워크를 접속하여 사용하는 경우가 늘고 있음. 외근자의 접속단말은 제대로 관리가 되지 않기 때문에 외부에서 웜ㆍ바이러스가 감염된 상태로 기업 네트워크에 다시 접속하여 기업 네트워크에 웜ㆍ바이러스를 전파하는 경우가 많으며 일부 기업에서는 출장자의 접속 단말을 재 반입 시, 일일이 수작업으로 보안상태를 점검하고 치료하는 업무를 수행하지만, 이 또한 상당한 비용이 발생하고 있음

- 접속단말의 다양화

- 최근에는 데스크탑 PC 외에 노트북, 팜PC, 스마트 폰, PDA 등 다양한 접속단말이 네트워크에 접속하고 있음

- 스마트 폰, PDA 등에는 보안프로그램이 설치되지 않고 관리되거나 관리할 수 없는 경우가 대부분이며 이러한 관리대상이 되지 못하는 접속단말들이 기업 네트워크에 접속하여 보안문제를 야기시키는 사례가 늘어나고 있음

- 내부 보안관리의 필요성 증가

- 현재 기업IT 보안체계는 네트워크 관문에 주로 구성되어 있다. 즉, 외부 보안위협을 차단하기 위한 목적으로 주로 운영되고 있다. 그러나 최근 보안사고의 유형을 살펴보면, 내부로부터 발생하는 보안문제의 비중이 높아지고 있음을 알 수있음

- 물론, 대부분의 기업에서는 내부 보안을 위해 각 접속단말(서버 포함)에 패치관리 시스템, 바이러스 백신 프로그램, PC방화벽 등 단위보안 솔루션들을 각각 설치ㆍ운영하고 있으나 정상적인 운영이 되지 않거나, 기업의 보안정책을 따르지 않는 경우가 많음. 또한, 불법사용자에 대한 인증기능을 수행하지 못하고 있음

- “Infonetics Research” 보고서에서는 “대부분의 기업은 네트워크 관문에서의 보안체계 구축이 완료되면 내부보안으로 관심을 가질 것이며, 이에 대한 해답으로 NAC을 구축하고자 할 것이다.”라고 언급했음

NAC 구현 목표

NAC은 다양한 네트워크 장비와 솔루션의 유기적인 협력을 통해 End Point에 대한 보안 아키텍처를 구성하여 End Point에 대한 보안 강화를 목표로 하고 있다.

- 일반적으로 NAC의 목표는 다음과 같은 5가지로 정의할 수 있음

- 어떤 경로를 통해 접속했는지에 관계없이 사용자에 대한 인증을 수행함

- 사용자의 컴퓨터에 대한 무결성 검사를 수행함(운영체제 패치와 구성 정보. 특히 안티바이러스 프로그램, PC 방화벽 유무 등의 검사)

- 인증과 무결성 검사 결과를 정책 관리서버에 설정된 정책과 비교함

- 인증과 무결성 검사 결과를 바탕으로 사용자가 액세스하는 대상과 장소에 대한 정책 결정을 수행함

- 허용, 거부, 격리할 수 있는 일부 적용 장비 유형에 대한 네트워크 액세스 인증을 수행하며 이 절차가 없다면 사용자의 트래픽을 조작할 수 있음

IAM/EAM과의 차이점

일부에서는 NAC가 이전의 IAM(Identity & Access Management) 혹은 EAM(Extranet Access Management)과 유사한 개념이라는 평가도 존재하지만 EAM이나 IAM의 경우 애플리케이션이나 서버에 대한 접근 통제일 뿐 네트워크에 대한 통제는 불가능하다는 점에서 차이가 있다.

계정관리솔루션과 NAC의 주요 특징은 다음과 같다.

| 구분 | 주요 특징 |

|---|---|

| 계정관리솔루션 (IAM/EAM) | • 사용자 인증 기반 • 애플리케이션 또는 서버에 대한 접근 통제 구현 |

| NAC | • 사용자 보안 상태 기반 • 네트워크에 대한 통제 구현 |

NAC 기술 아키텍처

NAC과 관련된 기술 표준은 2006년 5월에 라스베가스에서 개최된 “Interop” 에서 제시된 NAC 아키텍처를 이용하게 되며 다음과 같이 분류될 수 있다.

- 산업계 공개 아키텍처 표준: TCG(Trusted Computing Group)의 TNC(Trusted Network Connect)

- 업체 아키텍처 표준: sco의 NAC(Network Admission Control), Microsoft의 NAP(Network Access Protection), 기타 솔루션 업체들의 독립적인 아키텍처

위의 아키텍처들은 표준화가 현재 진행중이며 2006년 “Interop”에서 실시한 상호호환성 테스트 결과 상호 연동되지 않는 것으로 나타났다.

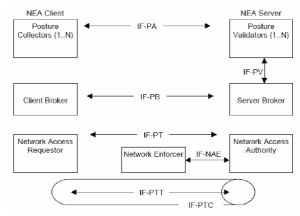

이러한 아키텍처들 간의 상호호환성 확보를 위한 노력이 IETF의 NEA그룹에서 시작되었으며 이와 관련되어 IETF의 NEA 그룹은 새로운 NAC 아키텍처를 정의하는 것이 아니라 여타 아키텍처들이 사용하는 공통 인터페이스를 식별하고 중복을 제거하고 상호호환성을 확보할 수 있는 표준 프로토콜을 규정하기 위하여 개별 아키텍처들을 위한 메타표준을 발표하였다.

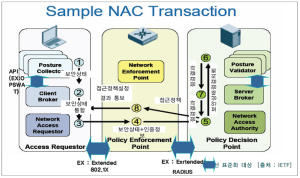

구성요소

NAC의 구성요소는 크게 다음과 같은 3가지로 구분할 수 있다.

| 구분 | 설명 |

|---|---|

| Access Requestor (AR) | • 접속단말에 설치되는 요소로, 크게 “Posture Collector”, “Client Broker”, “Network Access Requestor”로 구성된다. - Posture Collector: 클라이언트에서 구동되는 제 3의 소프트웨어로 접속단말의 보안 상태 정보(예: 백신 소프트웨어 및 개인 방화벽 운영 상태 등)를 각각 수집 - Client Broker: 다수의 Posture Collector로부터 수집된 정보를 Network Access Requestor에게 전달하는 역할을 수행하는 미들웨어 - Network Access Requestor: 802.1X Supplicant 혹은 IPsec VPN 클라이언트와 같은, 네트워크 연결 소프트웨어로서 사용자 인증을 수행하며 추가적으로 클라이언트의 보안상태 정보를 서버(PDP) 측에 전달하는 기능 수행 |

| Policy Enforcement Point (PEP) | 802.1X 지원 스위치 장비, VPN 게이트웨이 혹은 방화벽 등과 같은 정책을 강제하기 위한 네트워크상의 장비를 말하며 기타 별도 NAC Enforcement 장비도 이에 포함된다. |

| Policy Decision Point (PDP) | • 서버 측에 설치되는 소프트웨어로, 크게 “Posture Validator”, “Server Broker”, “Network Access Authority”로 구성된다. - Posture Validator : 클라이언트로부터 전송된 보안상태정보를 기반으로 정책준수여부를 점검하는 제 3의 소프트웨어로서, 점검 후 결과를 “Server Broker”에게 전달 - Server Broker : 다수의 “Posture Validator”로부터 점검한 결과를 수집하여 “Network Access Authority”에 전송하는 미들웨어 - Network Access Authority : 인증을 수행하고 점검결과 및 정책정보를 Network Enforcement Point에 전송하는 역할 수행 |

처리흐름

“NAC 기술 아키텍처”의 “NAC 아키텍처 및 흐름도”는 전형적인 NAC 처리흐름을 나타내고 있으며 이러한 처리흐름은 다른 아키텍처도 통합적으로 설명될 수 있다.

주) “NAC 아키텍처 및 흐름도”은 설명의 편의성을 위해 네트워크 접속 시점만의 처리흐름을 나타내고 있지만, 대다수 제품들은 네트워크 접근 이후에도 지속적으로 보안정책을 점검하고 점검결과에 따른 대응절차를 수행하는 순환구조로 이루어져 있음을 주의하여야 한다.

| 구분 | 설명 |

|---|---|

| NAC 처리흐름 | ① 클라이언트의 보안상태정보를 수집하여 “Client Broker”에 전송함 ② 다중의 “Posture Collector”로부터 보안상태를 통합적으로 수집함 ③ 수집된 보안상태 정보 및 인증방식에 따른 인증토큰을 “Policy Enforcement Point”에 전송함 ④ 전송된 보안상태 정보 및 인증토큰을 “Network Access Authority”에 제공함(예: 802.1X 인증방식에서 Authenticator) ⑤ 사용자 인증을 수행결과, 적법한 사용자의 경우 “Server Broker”에 클라이언트 보안상태 점검을 의뢰하며 인증에 실패한 경우 PEP에게 인증실패 사실을 전송함 ⑥ 요청 받은 보안상태를 보안정책과 비교하여 점검함 ⑦ “Posture Validator”로 부터 전달 받은 점검결과를 수집하여 접근허용여부를 결정하여 “Network Access Authority”에 전달함 ⑧ 서버로부터 전송 받은 접근정책(접근권한)을 구현하고 결과를 클라이언트에 전달함 (예: 특정 네트워크로만 접근하도록 ACL 혹은 VLAN 설정) |

대표적인 아키텍처

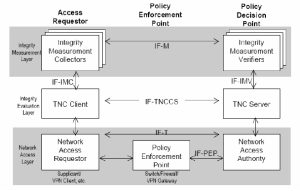

TCG의 TNC(Trusted Network Connect)

- 2003년에 설립된 산업연합체인 TCG는 당초 하드웨어 보안에 치중하였으며 디지털 인증서, 키 및 패스워드를 위한 “Trusted Computing Module”에 관련된 스펙을 개발함

- 현재에는 네트워크 인프라, PC 클라이언트, 소프트웨어 및 서버 보안에 대한 스펙을 개발하고 있으며 NAC의 출현에 따라 Trusted Network Connect(TNC) 스펙을 개발하기 시작했고, TNC는 네트워크 자원에 접근하는 것을 허가하기 전에 정책 기반 모델(Policy-based model)을 기반으로 접속단말의 보안준수 여부를 판단하는 공개된 아키텍처로 개발하고 있음

- TCG에 따르면 “TNC 아키텍처는 네트워크 접근제어를 위한 상호호환성 및 이러한 솔루션들의 보안성 향상을 위한 기반으로서 신뢰된 컴퓨팅에 목표를 두고 있다”라고 정의함

- TCG는 현재 Microsoft를 포함하고 12개 주요 업체가 활동하는 등, 산업계의 전폭적인 지지를 받고 있으며 Cisco는 회원으로 가입하지 않은 상태임

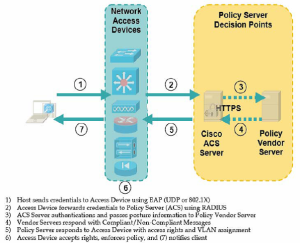

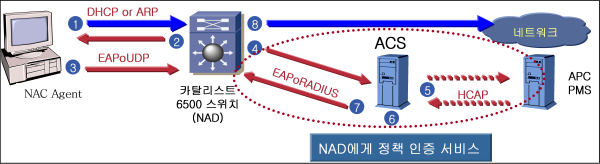

Cisco의 NAC (Network Admission Control)

- Cisco는 NAC(Network Admission Control) 기술과 프레임워크를 최초로 소개함

- NAC 프레임워크는 네트워크 인프라 요소들을 안티바이러스 및 안티스팸 솔루션과 같은 다양한 제 3의 툴들과 통합하는데 치중하고 있으며 약 60여 보안 벤더들이 이러한 통합 프로그램에 참여하고 있음

- Cisco NAC은 접속단말의 보안정보를 정책서버에 전송하기 위하여 접속단말 단에 “Cisco Trust Agent”를 설치해야 하며 정책 서버는 접속단말을 완전히 허가할지 거부할지 혹은 일부에 대해서만 허가할 지를 결정해야 하며 이러한 Cisco 방식의 최대 문제점은 Cisco 네트워크 장비에서만 동작하는 것이며 다른 NAC솔루션들은 불특정 다수의 라우터 및 스위치 환경에서도 작동함

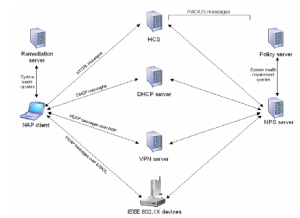

Microsoft NAP (Network Access Protection)

- Cisco NAC이 Cisco 장비에 종속되는 것과 동일하게, Microsoft의 NAP(Network Access Protection) 또한 차세대 운영체제인 Vista에만 포함됨

- Microsoft의 발표에 따르면 문제가 있는 클라이언트의 애플리케이션에 대한 접근을 제한하는 것에 중점을 두고 있고, 네트워크 보안 아키텍처가 아니라 애플리케이션 보안 아키텍처라고 강조하고 있음

- 그러나, Cisco와 동일하게 클라이언트에 대한 무결성 확인, 문제가 있는 접속단말에 정책 기반의 통제 및 필요 시 치료 기능을 제공하므로 그 구분은 명확하지 않은 것이 사실임

- 물론, Cisco는 라우터, 스위치, 방화벽에 있어서 자기들 것을 고집하는 반면, Microsoft는 네트워크 인프라 구성요소들과 연동할 수 있는 API를 제공하고 있음

IETF NEA (Network Endpint Assessment)

- Interop의 랩테스트 결과에서 상기 3가지 아키텍처들이 현재 까지 상호 호환되지 않고 있는 것으로 밝혀 졌으며 IETF에서는 서로 다른 아키텍처가 상호호환 할 수 있는 메타 표준화 작업을 시작하여 2007년 여름까지 표준화를 완료하는 것을 목표로 하고 있음

- 2006년 3월에 NEA 그룹은 상호호완성을 위하여, 문제영역(호환성을 떨어트리는 영역)을 인터페이스 기반으로 식별하여 어떠한 방법으로 표준화를 할 것인가를 결정하였으며 NAC 아키텍처의 구성요소에 명칭을 새로이 표준화하여 문제영역과 같이 정리하여 IETF의 Draft문서로 작성함

NAC 솔루션 형태

Forester 분류에 의한 구분

최근의 NAC솔루션은 여러 가지 방식을 동시에 지원함으로 단일화된 기준의 제품구분은 문제가 있지만, “Forester”의 분류를 참조할 경우 서버기반의 제품과 포트기반의 제품으로 구분하고 있으며 최근 서버기반 및 포트기반 기능을 동시에 제공하는 제품들이 출시되고 있다.

- 서버기반: DHCP, RADIUS 그리고 정책서버를 사용하는 소프트웨어 기반의 제품

- 포트기반: 802.1X와 같은 포트기반 인증기능을 스위치 및 라우터에 통합하여 정책을 강제화 하고 격리시키는 하드웨어 기반의 제품

| 아키텍처 | 포트기반 | 서버기반 | |

|---|---|---|---|

| 어플라이언스 | 스위치 | 소프트웨어 | |

| 적용형태 | • Overlay : standalone network device | • 기존 네트워크장비에 NAC 기능 추가 | • Overlay: standalone 또는 Server-Intergrated software |

| 적용 선택 사항 | • In-Line 및 out-of-band | • In-Line | • Out-of-band |

| 격리 방식 | • L2레벨: VLANs, switch control 및 에이전트 방화벽 | • L2레벨: VLANs 및 에이전트 방화벽 | • L3레벨: DHCP 및 에이전트 방화벽 |

| 상대 가격 | • 높음 | • 중간 | • 저렴 |

주) Forester 분류외에 네트워크 기반 NAC과 호스트 기반 NAC으로 구분하기도 하며 이외에도 IPS 기반 NAC, 소프트웨어 기반 NAC, 다이내믹 NAC 등 NAC 솔루션 업체들이 새로운 방식의 NAC을 선보이고 있다.

구축형태에 따른 구분

현재의 NAC의 종류 및 구축형태는 매우 다양하므로 소비자들에게 많은 혼란을 가중시키고 있는 것이 사실이다. 또한, 표준화에 대한 주도권 경쟁이 심하고 표준화의 성숙도가 아직 미비하다는 것이 이러한 혼란을 증폭시키고 있다.

현재의 NAC 구축 및 제품 방식은 일반적으로 다음과 같은3가지로 구분 될 수 있다.

| 구분 | 설명 |

|---|---|

| 802.1X 기반 방식 | • 802.1X 기반 방식에서는 포트기반 인증방식인 802.1X를 사용하기 위해 802.1X를 지원하는 스위치 장비가 전재되어야 하며 접속단말에 ‘NAC 에이전트’가 설치되며 별도의 802.1X 인증서버가 준비돼 있어야 함 • 기업 내 네트워크 스위치가 아직도 802.1X 인증방식을 지원하지 않는 경우에는 802.1X 기반 방식을 전면적으로 사용하기 어려우며 이러한 환경을 위한 대안으로 ‘인라인 강제화 장비’ 및 ‘아웃오브밴드 강제화 장비’ 방식이 과도기적으로 제시되고 있음 |

| 인라인 강제화 장비 방식 | • 인라인 강제화 장비 방식에서는 기존 스위치를 대신하는 별도의 하드웨어 어플라이언스를 인라인 방식으로 설치해야 한다. • 별도의 웹 인증페이지를 이용한 SSL 기반의 인증방식을 주로 사용하며, 웹 인증페이지 접속 시 Active-X 형태의 에이전트가 자동으로 설치되는 방식을 사용함 • 별도의 하드웨어 어플라이언스에서는 패킷필터링 방식을 사용하여 격리 및 차단기능을 수행함 |

| 아웃오브밴드 강제화 장비 방식 | • 아웃오브밴드 강제화 장비 방식에서는 별도의 하드웨어 어플라이언스를 아웃오브밴드 방식(미러링 또는 태핑 방식)으로 네트워크에 설치해야 함 • 주로 별도의 인증메커니즘을 제공하지 않으며, 접속 후 네트워크 트래픽 데이터를 분석해 이상 트래픽을 탐지하고 대응하는 기능을 중점적으로 제공하고 있음 • 일반적으로 에이전트는 설치하지 않으며, 서버에서 접속단말의 건강상태를 스캐닝 하는 기술을 사용함 |

NAC 관련 기술

NAC과 관련된 기술은 벤더에 따라서 차이가 발생하고 있으며 서버기반, 포트기반에 따라 관련 기술이 다르게 된다.

Cisco NAC은 포트기반 중 스위치형 제품의 대표격이며, ConCentry, Nevis Networks 등이 포트기반 중 어플라이언스형 제품에 해당되고 ENDFORCE, MaAfee, Symantec은 소프트웨어 기반의 제품으로 분류할 수 있다. 그러나, 상기 제품들을 포함해 현재 많은 제품들은 하나의 방식만을 지원하지 않고 다양한 방식을 동시에 지원함으로써 고객의 환경적 특성을 고려하여 선택적으로 구축하고 운영할 수 있도록 하는 추세이다. 즉, 802.1X 기반의 NAC를 구축하는 경우 스위치 기반의 802.1X 인증 및 에이전트 기반의 격리 방식(혹은 Dynamic ACL방식)을 선택적으로 사용할 수 있으며, DHCP 기반의 NAC을 구축하는 경우 어플라이언스 기반의 인증 및 에이전트 기반의 격리 방식을 선택적으로 사용할 수 있다.

이러한 NAC기술은 사용자를 식별하고 신원을 확인한 다음 무결성을 검사하고 이 결과에 따라 사용자와 시스템의 네트워크 접근에 대한 권한을 부여한다.

적용범위

NAC을 적용하는 범위에 따라서 내부접속과 외부접속으로 구분할 수 있으며 각 장단점은 다음과 같다.

| 기준 | 설명 | 단점 | 장점 | |

|---|---|---|---|---|

| (내부접속) 유/무선 LAN접속 단말 | 802.1x를 지원하는 네트워크 장비 기반 | • L2레벨의 대표적인 NAC 방식이며 802.1X 인증방식으로 사용자 인증시 접속단말의 무결성을 동시에 확인하는 방식 | • 기존 스위치 장비(AP 포함)에서 802.1X를 지원하여야 함 • 서버 단에 RADIUS서버 필요 | • 높은 보안성 보장 (표준화된 L2레벨의 인증 방식) |

| DHCP 기반 | • L3 레벨의 대표적인 NAC 방식이며, IP 요청 시 사용자 인증 및 • 접속단말 무결성을 검사하는 방식으로 802.1X가 지원되지 않는 • 네트워크 환경에서 대안으로 사용됨 | • 고정 IP 환경에서 사용불가(혹은 별도 강제화 장비 필요) • 낮은 보안성 (L3레벨의 인증방식) • 별도 DHCP 프록시 서버 필요(임베드) | • 기존 네트워크 인프라의 업그레이드 불필요 | |

| 별도 Enforcement Appliance | • Cisco와 같은 특정 네트워크 장비의 종속성을 해결하기 위한 독립된 어플라이언스 장비 제공 방식이며, 트래픽 정보를 분석하고 단말의 무결성을 스캐닝하여 단말기의 무결성을 검증하는 방식으로 설치 형태에 따라 인라인방식 또는 게이트웨이 방식이 있음 | • 인라인 방식의 경우 네트워크 장애 요인이 됨 • 인증방식이 취약함(예: MAC/IP기반) • 어플라이언스 장비 비용 부담(예: 세부적인 격리를 위한 분산설치 필요) | • 기존 네트워크 인프라 • 업그레이드 불필요 |

|

| IPsec 기반의 MS 내부 보안 네트워크 프레임 | • Microsoft에서 새롭게 제시하는 IPsec기반의 안전한 내부 논리 네트워크를 말하며 네트워크 접속은 물론, 상호 점대점 방식의 커뮤니케이션을 인증서 기반으로 수행 | • N/A | • N/A | |

| (외부접속) VPN(SSL)을 이용한 외부 접속단말 | • 보통 VPN 게이트웨이 뒷 단에 인라인방식으로 추가 설치하는 방식과, 기존 VPN 게이트웨이 벤더들이 통합적으로 제공하는 방식이 있음 | • N/A | • N/A | |

에이전트 설치 유무

에이전트의 설치 유무에 따라서 설치방식 및 미설치 방식으로 구분할 수 있으며 각각의 장단점은 다음과 같다.

| 기준 | 설명 | 단점 | 장점 |

|---|---|---|---|

| 에이전트 설치방식 | • IETF NEA 그룹에서 정의한 AR단의 소프트웨어를 설치하는 전형적인 방식(전통적인 방식임) | • 클라이언트 프로그램 설치 및 관리 부담 | • 보다 다양한 보안정책을 적용할 수 있음(세부적인 보안정책이 필요한 대기업 환경 적합) • 비용이 상대적으로 저렴 |

| 에이전트 미설치 방식 | • Enforcement Appliance 장비 방식의 경우에 해당하며 Passive 방식으로 클라이언트의 건강정보를 스캐닝하는 기술을 주로 사용함 | • 스캐닝 방식의 정책 점검 결과의 정확성이 떨어짐 • 일반적으로 사용하는 ARP기반의 격리(강제화) • 방식을 사용하기 위해 어플라이언스 장비가 분산되어 설치되어야 함 | • 클라이언트 관리비용 없음 (이동이 많은 캠퍼스환경에 적합) |

격리방식

접근제어를 구현하는 격리방식에 따라 다음과 같이 구분할 수 있으며 각각의 장단점은 다음과 같다.

| 기준 | 설명 | 단점 | 장점 |

|---|---|---|---|

| Dynamic VLAN 방식 (네트워크 스위치 장비에 설정) | • 대상 접속단말이 접속한 스위치장비에 SNMP, CLI cript등을 이용해 특정 VLAN ID를 동적으로 부여하는 방식 (포트기반의 경우 주로 사용) | • 적용하지 못하는 네트워크 장비 존재 가능(허브, 오래된 스위치 장비) 네트워크 설정(VLAN) 변경 부담 • VLAN 내부 보안대책 추가 준비 필요 | • ACL 방식에 비해 보안성 높음 |

| ACL (기존 네트워크 장비에 설정) | • 대상 접속단말이 접속한 스위치 장비에 ACL를 이용하여 특정 IP, 서비스 만을 사용하도록 통제하는 방식 (포트기반의 경우 주로 사용) | • 우회할 수 있는 보안문제 존재 • 통제정책 간단 | •기존 네트워크 환경변경 불필요 |

| ACL (클라이언트 방화벽에 설정) | • 클라이언트에 설치된 PC방화벽에 룰을 설정하여 특정 IP, 서비스 만을 사용 가능하게 하는 방법 | • 클라이언트에 별도의 PC 방화벽 프로그램 설치 필요 | • ID 기반의 세밀한 격리 기능 제공가능 • 인증 및 치료 프로세스와 긴밀하게 연동하여 관리할 수 있음 • 네트워크 재설정(혹은 업그레이드) 불필요 |

| ARP (별도 Enforcement Appliance에서 명령) | • 문제가 있는 접속단말의 ARP 테이블의 주소를 강제로 변경하여 트래픽이 외부로 나가지 못하도록 하는 방법(포트기반 중 어플라이언스 방식의 경우 사용) | • 일종의 편법(격리 후 대책 없음) • 제어대상 접속단말이 동일 세그먼트에 존재하여야 함(비용부담) | • 네트워크 인프라 변경 최소화 가능 |

| 인라인 제어 | • 문제가 되는 접속단말의 트래픽을 필터링 하는 방식(포트기반 중 인라인 어플라이언스의 경우 사용) | • 별도의 어플라이언스 장비를 인라인 모드로 설치하여야 함(액세스 단에서 설치 시 비용 부담) | • N/A |

무결성검사 방식

네트워크 관련 정보에 대한 무결성을 검사하는 방식에 따라 다음과 같이 구분되며 각각의 장단점은 다음과 같다.

| 기준 | 설명 | 단점 | 장점 | |

|---|---|---|---|---|

| 검사 범위 | 사용자 접속단말 | • 접속단말의 무결성 및 관련 보안솔루션 정상구동여부를 검사 | N/A | N/A |

| 네트워크 상태 | • 네트워크의 비정상 트래픽 행위를 지속적으로 검증하여 문제가 있는 접속단말 및 서비스를 제어하는 개념으로 소위 네트워크 행태분석 (Network Behavior Analysis)를 말하며 별도 NBA제품과 연동하여 구축되기도 함 | N/A | N/A | |

| 검사 시점 | 네트워크 접속 시 | • 최초 네트워크에 접속 시 사용자 인증 및 접속단말의 무결성 검사를 수행 | N/A | N/A |

| 네트워크 접속 후 | • 네트워크 접속 후에도 지속적으로 접속단말의 무결성을 검사 | N/A | N/A | |

인증방식

사용자를 인증하는 방식에 따라 다음과 같이 구분되며 각각의 장단점은 다음과 같다.

| 기준 | 설명 | 단점 | 장점 |

|---|---|---|---|

| 802.1x 인증방식 | • 802.1X 인증서버와 연동하여 인증(포트기반 중 스위치 형의 경우) | • 네트워크 인프라가 802.1X를 지원하여야 함 | • 보안성이 가장 높음 |

| 기타 개별 인증(RADIUS, 기존 디렉토리 연동) | • 기존 인증디렉토리 및 방식과 통합하여 인증 수행 (어플라이언스 및 에이전트 형식의 제품인 경우) • 보안성이 비교적 약함 • 때론 상당한 연동작업 필요 • 기존 연동방식을 확장하여 사용될 수 있음 | ||

| MAC/IP기반 | • 이미 등록된 MAC/IP를 기반으로 인증하는 방식(에이전트 비 설치형 제품의 경우) | • 보안성이 취약 | • N/A |

Enforcer 위치

Enforcer위치에 따라 다음과 같이 구분되며 각각의 장단점은 다음과 같다.

| 기준 | 설명 | 단점 | 장점 | |

|---|---|---|---|---|

| Edge 단 | 포트기반 중 스위치 형 | • 기존 네트워크 장비에 NAC Enforcement기능이 포함되어 있는 경우 (예 : Cisco NAC 지원 라우터) • 라우팅 정책에 의해 쿼런틴 기능 구현 | • 별도 게이트웨이 도입 혹은 기존 네트워크 장비 업그레이드 비용 발생 • 세밀한 정책관리가 불가능(주로 인터넷 사용 통제만 가능) | • 클라이언트 부담 최소화 가능 • Dist/Access 단보다 비용 저렴 |

| 포트기반 중 어플라이언스 형 | • 인라인 방식 혹은 미러링 방식으로 설치 • 인라인 모드인 경우 필터링 방식으로 쿼런틴 기능 구현 |

|||

| Distribution/ Access 단 | 포트기반 중 스위치 형 | • 기존 네트워크 장비에 NAC Enforcement기능이 포함되어 있는 경우(예: Cisco NAC 지원 스위치) • 일반적으로 802.1X 기반으로 쿼런틴 기능 구현 | • 별도 게이트웨이 도입 혹은 기존 네트워크 장비 업그레이드 비용 발생 • 어플라이언스 형일 경우 세부적인 정책구현을 위해 다수의 장비가 분산 설치되어야 함. | • 클라이언트 부담 최소화 가능 • Edge 단 보다는 세밀한 정책관리 가능 |

| 포트기반 중 어플라이언스 형 | • 인라인 방식 혹은 미러링 방식으로 설치 • 인라인 모드인 경우 필터링 방식으로 미러링 모드인 경우에는 ARP 방식을 통한 격리기능 구현 |

|||

| 접속단말 단 | PC 방화벽 방식(에이전트) | • NAC 정책서버에서 네트워크 접근제어 등의 명령을 접속단말에 설치된 PC 방화벽을 이용하여 쿼런틴 기능 수행 | • 클라이언에 별도의 PC방화벽 기능이 탑재되어야 함(업체에서 같이 제공하는 경우가 많음) | • 기존 네트워크 인프라 변경 없이 적용 가능 • 별도 장비 불필요 |

주) Enforcer: 일종의 클라이언트로 NAC적용 시 보안정책을 강제적으로 수행하는 모듈

NAC 솔루션의 네트워크 보호 과정

NAC솔루션에서 네트워크를 보호하고 End Point Security를 강화하는 과정 및 원리는 다음과 같다. (Cisco NAC 기준)

| 구분 | 설명 |

|---|---|

| 네트워크를 보호하고 End Point Security를 강화하는 과정 및 원리 | • 사용자가 바이러스에 감염된 호스트 컴퓨터에서 네트워크로 접속을 시도(사용자 컴퓨터에는 백신 프로그램과 NAC Agent 프로그램이 설치되어 있음) |

| • 지능형 네트워크 장비(라우터/스위치 등)에서 NAC 기술을 이용해 호스트 컴퓨터에 어떤 종류와 버전의 백신, NAC Agent 프로그램, OS 업데이트 패치 및 기타 보안 솔루션들이 구동되고 있는지 확인 | |

| • 라우터/스위치는 NAC의 액세스 컨트롤 정책 서버 (Access Control Policy Server)에 문의해 이 호스트 컴퓨터가 네트워크 액세스 정책을 만족시키는지 확인 | |

| • 만약 호스트 컴퓨터의 백신 프로그램 버전이 최신의 버전이 아니거나 사용자가 NAC Agent 프로그램의 작동을 중지시키는 등의 이유로 네트워크 액세스 정책을 만족시키지 못한다면 라우터/스위치는 이 호스트 컴퓨터를 검역소로 격리 연결 | |

| • 검역소에서 호스트 컴퓨터의 보안 프로그램을 최신 버전으로 보강 및 백신 치료 (OS 패치, 백신 프로그램, NAC Agent 정책, 기타 보안 소프트웨어 등) | |

| • 네트워크 액세스 정책을 만족시키게 된 호스트 컴퓨터가 네트워크로 정상 접속됨 |

NAC 솔루션 주요 특징

NAC솔루션은 기존의 다른 보안솔루션들과 다르게 End-Point단까지 보안을 적용하기 위한 것으로 네트워크 차원에서 보안정책을 구현하고 있다. NAC솔루션 주요 특징은 다음과 같다.

| 구분 | 설 명 |

|---|---|

| 보안아키텍처 제공 | • 유/무선 네트워크 사용자 인증을 통한 불법 사용자 접속 차단 |

| • 웜.바이러스 감염 사용자에 대해 접속을 차단 및 치료 | |

| • 네트워크 접속 후 네트워크 자산에 차별적인 접근 허용 | |

| • 지속적으로 보안정책을 위배여부 감사 및 격리 | |

| • 보안정책을 강제적으로 적용하여 완벽한 보안 기능 제공 | |

| 다중서버 (All in One) | • 인증서버, 정책서버, DHCP(Dynamic Host Configuration Protocol) 서버가 통합적으로 구성되어 인프라 구축 용이 및 다양한 보안 정책 적용 가능 |

| 다양한 호환성 | • 네트워크 스위치장비와의 연동 |

| • 일부 솔루션의 경우 802.1x 표준 인터페이스를 제공하는 모든 벤더의 네트워크 장비와 연동 가능 | |

| 네트워크 구조 최적화 | • 기본적으로 유동가상랜(Dynamic VLAN) 기능을 활용하여 격리 기능을 수행하기 때문에 구축 시 네트워크 설정 변경 |

| • 일부 솔루션의 경우 에이전트 소프트웨어가 독립적으로 격리 기능을 수행하므로 네트워크 환경 변경 불필요 | |

| IP 정책 관리 기능 | • 기본적으로 DHCP 서버를 별도로 구축하여 사용자 IP 관리 및 로그 추적 수행 |

| • 일부 솔루션의 경우 내장형 DHCP 서버 사용 | |

| 서버 이중화 | • 기본적으로 L4 스위치를 이용한 이중화 구현으로 안정성 강화 |

| • 필요시 추가 장비 없이 이중화 구성(Active-Active, Active-Standby) 가능 | |

| 접근 제어 정책 구현 | • 기본적으로 네트워크 영역별(IP 그룹별)로 접근제어 구현 • 일부 솔루션의 경우 에이전트에서 PC방화벽 기능을 수행하여 특정 자산 및 특정 서비스 별 접근제어 구현 |

| 통합성 및 연동성 | • 최적화된 시스템 구축 및 효과적인 운영을 위한 다양한 부가기능과 커스터마이징 제공 (패스워드 에이징, IM 기능, SSO 솔루션과 연동, PMS와의 연동, VMS와의 연동, 데이터 베이스 연동 등) |

NAC 솔루션 주요 기능

현재 시장에 출시되어 있는 NAC 솔루션들은 벤더사별, NAC아키텍처별 등으로 각기 다른 구현방식을 보이고 있으며 최근의 통합추세에 따라 하나의 제품에서 여러 가지 기능을 수행하도록 구성되고 있다. 이러한 NAC솔루션에서 제공하는 주요 기능은 다음과 같다.

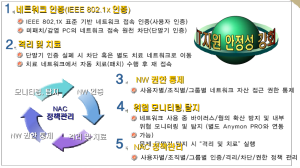

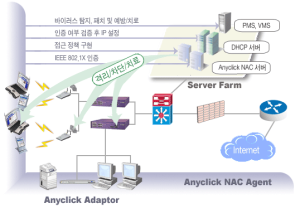

네트워크 인증

NAC솔루션은 네트워크 인증을 위하여 다음과 같은 주요 인증 기능을 수행하고 있다.

| 구분 | 설명 |

|---|---|

| 유/무선 사용자 통합 인증 | • IEEE 802.1X기반의 Layer 2 레벨 유•무선 통합사용자 인증 기능 |

| 단말기 인증 | • 미패치/감염 PC의 네트워크 접속 원천 차단. 또한 네트워크 인증과 관련되어 다음과 같음 부가 기능을 수행하고 있음 |

| Worm, Virus 통제 | • 네트워크에 접속하는 PC등의 Worm, Virus를 예방, 탐지, 격리, 치료 기능 (PMS 및 VMS와 연동기능) |

| Non-802.1X 디바이스 인증 | • Printer 등 SW 탑재가 불가능한 장비에 대한 인증기능(별도 하드웨어 어플라이언스인 Adaptor 제품) |

네트워크 접근통제

NAC솔루션은 네트워크 접근통제를 위하여 다음과 같은 주요 접근통제 기능을 수행하고 있다.

- 사용자별/조직별/그룹별 네트워크 자산 접근 권한 통제

- 인증되고 보안정책을 준수하는 사용자에게만 IP를 할당하는 DHCP 기능

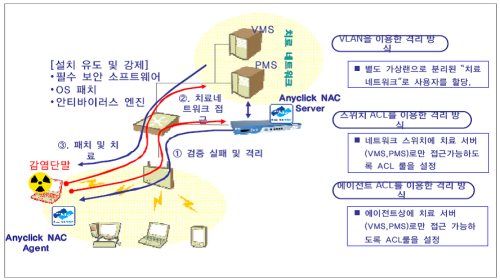

격리 및 치료

NAC솔루션은 보안위협에 노출된 관리대상의 격리 및 치료를 위하여 다음과 같은 주요 기능을 수행하고 있다.

- 단말기 인증 실패 시 차단 또는 별도 치료 네트워크로 이동

- 치료 네트워크에서 자동 치료(패치)수행 후 재 접속

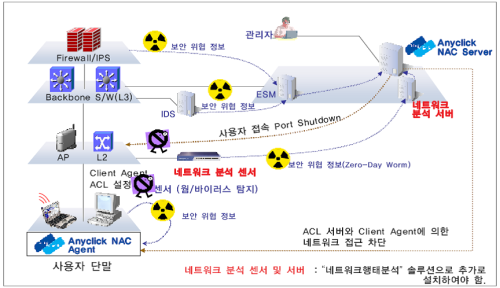

위협 모니터링 탐지

NAC솔루션은 보안위협을 관리하기 위하여 지속적인 위협 모니터링을 수행하며 다음과 같은 주요 기능을 수행하고 있다.

- 네트워크 사용 중 바이러스/웜의 확산 방지 및 내부 위협 모니터링 탐지(별도 IPS와 연동 가능)

- 문제 단말기 탐지 시 “격리 및 치료” 수행

기타 부가 기능

추가적으로 NAC솔루션에서는 다음과 같은 부가 기능을 수행하고 있다.

| 기능구분 | 설 명 | |

|---|---|---|

| 부가 기능 | 서버 관리 기능 | • 관리 콘솔에 의한 기동 상태조회, 기동 및 종료 |

| • 서버 처리 상태조회 | ||

| • 서버 환경설정 백업/복구 | ||

| • 서버 기능 추가 시 웹을 통한 스마트 업데이트 | ||

| • 관리자에 의한 원격 접속 해제 | ||

| 에이전트 관리 기능 | • 복잡한 인증환경에 대한 다양한 형태의 접속환경 | |

| • (프로파일) 저장관리 | ||

| • 프로파일별 네트워크 환경 설정 | ||

| • 프로파일 배포 관리 | ||

| • 사용자 시스템 부팅 시 자동 접속(Window Login 통합) | ||

| DHCP/VLAN 설정 기능 | • 사용자별/조직별/NAS그룹별 Dynamic VLAN 할당 | |

| • DHCP 프록시 기능(IP할당) | ||

| • 조직과 연계된 다양한 IP 할당정책 구현 | ||

| • SSID 변경 영역에서의 재 접속 시 IP 재 할당 | ||

| 보고서 기능 | • 사용자별/조직별/NAS별 접속 통계 및 로깅 | |

| Audit & Trail | • 강력한 Accounting 기능을 이용한 IP/MAC 사용내역 추적 | |

| 안전성 관련기능 | 인증서버 성능 | • 암호화 하드웨어를 이용한 시스템 안정화 지원 |

| 유/무선 | • HA 구성: Active-Standby, Active-Active(추가장비 없음) | |

| 통합 인증 | • 원격 Dual 서버 구성 | |

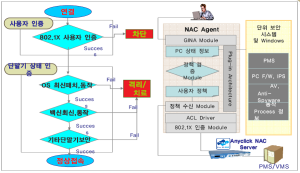

NAC 구성 방안

NAC 구성 방안

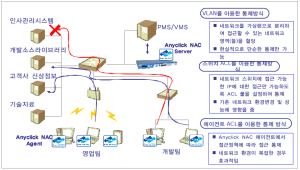

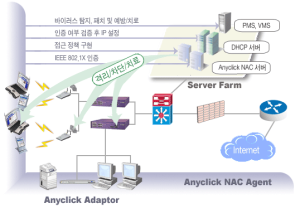

NAC솔루션을 구현하기 위해서는 기본적으로 3-Tier구조로 동작하고 있으며 필요시 추가적으로 별도의 구성요소를 추가할 수 있다.

NAC 구성 요소

NAC솔루션을 구현하기 위해서는 기본적으로 3-Tier구조로 동작하고 있으며 필요시 추가적으로 별도의 구성요소를 추가할 수 있다.

| 구성요소 | 설명 | 비 고 |

|---|---|---|

| NAC Server | • 사용자에 대한 인증 및 접근제어 정책을 관리하는 서버 | 웹 관리 UI 제공 |

| NAC Agent | • 사용자의 PC에 탑재되어 네트워크 접속인증과 접근제어기능을 수행하는 클라이언트에 설치되는 소프트웨어 | |

| DHCP Server | • 인증된 사용자에 한해 IP를 할당하여 네트워크 접속을 통제하는 DHCP 서버 | |

| Adaptor | • 네트워크 프린터와 같이 Agent S/W를 설치할 수 없는 장비에 대한 인증 대행 Appliance | 별도 하드웨어 |

| PMS,VMS Server | • 사용자 PC의 취약점(웜, 바이러스) 및 Patch 수준을 점검하고 update하기 위한 Patch Management System 및 Virus Management System | 3rd party |