* 사업 등 관련 문의: T) 02-322-4688, F) 02-322-4646, E) info@wikisecurity.net

(*)출처:wikipedia

ISO/IEC 27001은 국제표준화기구(ISO:International Organization for Standardization) 및 국제 전기기술위원회(IEC:International Electrotechnical Commission)에서 제정한 정보보호 관리체계에 대한 국제 표준이다. 이는 정보보호 분야에서 가장 권위있는 국제인증으로, 정보보호정책, 물리적 보안, 정보접근 통제 등 정보보안 영역에 대해 국제 심판원들의 엄격한 심사와 검증을 통과해야 인증된다.

(*)출처:금융보안연구원

- ISO/IEC27001:2013 Revision(개정) 개요

ISO/IEC27001:2013는 ISO/IEC27000, ISO/IEC27002, ISO/IEC27003, ISO/IEC27005 등과 중복되거나 충돌이 발생되는 부분을 줄이도록 하는 요구사항과 모든 ISO 경영시스템이 공통된 구조를 갖도록 동일 구문에 동일 텍스트 사용요구를 반영하기 위해 최초 제정 이후 8년 만에 처음으로 개정을 실시하였다.

- ISO/IEC27001인증기업과 신규 인증받을 기업의 경우

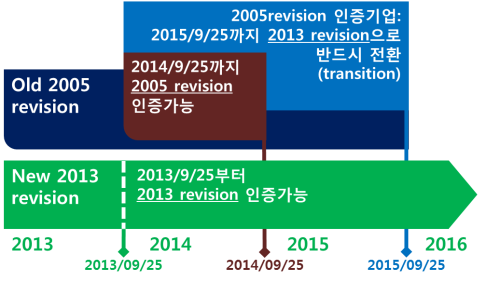

1. ANAB 또는 UKAS의 정책상 ISO/IEC27001인증을 원하는 기업의 경우 2013년 9월25일 이후로 2013revision으로 인증이 가능하다.

2. 사실상 ANAB 또는 UKAS는 인증을 원하는 기업들이 2014년 9월25일 까지는 2005revision으로 인증받고 이후 2013revision으로 Transition하도록 권장하고 있다.(심사원 확보 및 2013revision에 대한 교육 및 홍보 등)

3. 2005revision으로 인증을 받은 기업들은 2015년 9월25일까지 2013revision으로 Transition해야 한다.

4. 2014년 9월25일 이후 인증을 받기 원하는 기업들은 2013revision으로만 인증받을 수 있게 된다.

- ISO/IEC27001:2005 대비 주요 변경 사항

1. ISO/IEC27001:2013은 모든 ISO 경영시스템의 공통된 구조를 통해 요구사항 및 용어를 호환 할 수 있도록 부속서 SL(Annex SL)의 부록 3(Appendix3)규격에 의거하여 표준 문장으로 기술하였다.

2. 부속서 SL(Annex SL)의 부록3(Appendix3)규격은 다음 3개 파트로 구성하였다.

①high level structure: 모든 ISO 경영시스템 표준의 주요 절 번호와 제목이 1~10까지 동일

②identical core text: 향후 모든 ISO 경영시스템 표준의 최소기준으로서 84개의 요구사항과 함께 45개의 “shall(~해야)“을 명시(ISO/IEC27001:2013은 59개 명시)

③common terms and core definitions: 3.01~3.22까지 용어가 정의되어 있으며 모든 신규 또는 개정된 ISO 경영시스템의 표준이 정의된 용어를 사용

3. ISO/IEC27001:2005에는 정보보안을 위한 통제 개선 시스템 목적으로 Plan Do Check Act 모델을 명시하였으나, ISO/IEC27001:2013에서는 경영 시스템의 지속적인 유지개선 목적으로 PDCA 모델을 명시 및 강조하지 않고 문서 전체적으로 개념을 포함하여 기술하였다.

4. ISO/IEC27001:2005에 “3.Terms and definitions”에 기술되었던 용어 정의는 ISO/IEC27000(Overview and vocabulary)로 이전하여 용어의 표준화를 수행하였으며, 일부 용어의 경우 변경을 실시하였다.

5. ISO/IEC27001:2005의 “5 Management responsibility”을 수정하여 “5. Leadership”절에 포함하였다.

6. “preventive action”용어 대신 “action to address risks and opportunities”를 사용하였다.

7. ISO/IEC27001:2013의 위험관리 사항은 ISO31000 Risk management 프로세스 기반에 위험분석•평가 중심에서 위협과 시나리오 기반의 위험분석•평가 중심으로 변경되었다.

8. ISO/IEC27001:2013 통제항목은 기존 11개 분야 133개에서 14개 분야 114개 통제항목으로 변경되었다.

①특정구현에 의존성이 있는 내용의 삭제 및 최소화를 위해 A.11.4.7(Network routing control), A.12.2.1(Input data validation) 등 20개 통제항목 삭제

②통제분야의 세부화와 통제목적 재 그룹화를 위해 A.9.4.2(Secure log-on procedures), A.12.4.1(Event logging) 등 19개 통제항목을 10개 통제항목으로 통합 및 분할

③통제항목 A.10.2.1(Service delivery)는 관리과정(8.1)에 포함

④프로젝트 관리 및 보안 시스템 도입 시 정보보안 프로세스와 사고대응 사항을 반영하여 A.14.2.1(Secure development polocy), A.14.2.8(System security testing) 등 11개 통제항목 신설

ISO/IEC 27001:2013 Annex(14개 영역)

2005 revision 11개 영역의 통제항목 133개는 2013 revision에서 14개 영역의 113개 통제항목으로 개정되었다. *BOLD: 개정된 영역

| A.5 | 정보보안정책 | |

| A.5.1 | 정보보안을 위한 운영지시-목적: 사업요구와 관련법과 규제에 따른 정보보안에 대한 관리방향과 지원을 제공하기 위함 | |

| A.5.1.1 | 정보보안을 위한 정책 | 정보보안정책은 정의되어야 하고 경영층에 의해 승인되어야 하며 조직구성원들과 연관외부관계자들에게 공표되고 알려져야 한다. |

| A.5.1.2 | 정보보안 정책의 검토 | 정보보안정책은 계획된 주기나 중요한 변경이 발생했을 경우 적합성, 적절성 그리고 효과성 측면에서 검토가 되어야 한다. |

| A.6 | 정보보안조직 | |

| A.6.1 | 내부조직 -목적: 조직내의 정보보안을 시행하고 관리할 운영기반을 확립하기 위함 | |

| A.6.1.1 | 정보보안 책임 및 역할 | 모든 정보보안 책임은 정의되고 지정되어야 한다. |

| A.6.1.2 | 관계당국자와의 contact | 관련유관기관과 적절한 접촉이 유지되어야 한다. |

| A.6.1.3 | 특수 이해집단과의 contact | 특수 이해집단이나 전문협의기관 등과 적절한 접촉이 유지되어야 한다. |

| A.6.1.4 | Project management에서의 정보보안 | 어떤 종류의 프로젝트라도 정보보안은 프로젝트 운영에서 다뤄져야 한다. |

| A.6.1.5 | 직무분리 | 직무충돌과 책임영역은 비인가된 혹은 의도되지 않은 조직자산의 변조와 남용을 줄이기 위해 분리되어야 한다. |

| A.6.2 | 모바일 장치와 원격업무–목적: 원격근무와 모바일장치 사용의 보안을 확립하기 위함 | |

| A.6.2.1 | 모바일 장치에 대한 정책 | 모바일 장치 사용에서 발생할 수 있는 리스크를 방지하기 위해서 정책과 이를 위한 보안수단이 채택되어야 한다. |

| A.6.2.2 | 원격업무 | 원격근무지로부터 접속되고 수행되고 저장되는 정보를 보호하기 위해서 정책과 이를 위한 보안수단이 시행되어야 한다. |

| A.7 | 인적자원의 보안 | |

| A.7.1 | 채용전–목표: 조직원들과 계약업체들 그리고 외부관계기관 사용자들이 그들의 책임을 이해하고 그들이 고려해야할 역할에 대한 적합성을 확립하기 위함 | |

| A.7.1.1 | 선별 | 모든 입사지원자들에 대한 검증은 관련 법, 규제 그리고 도덕성에 따라 수행되어야 하며 사업여건, 접근정보에 대한 분류와 인식된 위험에 대해서도 다뤄져야 한다. |

| A.7.1.2 | 고용계약의 조건 | 계약의무의 일부로 직원들은 정보보보안에 대한 개인과 조직의 책임이 명시되어 있는 고용계약서에 동의하고 사인하여야 한다. |

| A.7.2 | 채용중–목적 : 직원들과 외부관계 사용자들이 그들의 정보보안에 대한 책임을 인지하고 이행하는 것을 확립하기 위함 | |

| A.7.2.1 | 관리책임 | 경영진은 보든 직원들과 외부관계 사용자들이 수립된 조직의 정책과 절차에 따르도록 요구하여야 한다. |

| A.7.2.2 | 정보보안 인지, 교육, 훈련 | 조직의 모든 직원들과 외부관계 사용자들은 그들의 직무기능에 연계하여 적절한 인식프로그램, 교육과 훈련을 받아야 하며 이러한 것들은 조직의 정책과 절차에 따라 업데이트되어야 한다. |

| A.7.2.3 | 징계절차 | 정보보안사항을 위반한 직원들에 대해 취해져야 하는 공식적으로 전달되는 절차가 있어야 한다. |

| A.7.3 | 채용의 종료과 변경 –목적: 고용변경과 종료에 있어서 조직의 이익을 보호하기 위함 | |

| A.7.3.1 | 채용 종료 및 변경 시의 책임 | 고용의 종료와 변경이후에 유지되는 정보보안책임과 의무가 정의되어야 하고 직원들과 외부관계 사용자들에게 알려져야 하며 강제되어야 한다. |

| A.8 | 자산운영 | |

| A.8.1 | 자산에 대한 책임 –목적: 조직자산의 적절한 보호를 달성하고 유지하기 위함 | |

| A.8.1.1 | 자산의 목록 | 정보와 정보처리설비에 연관된 자산들은 식별되어야 하며 이러한 자산목록이 작성되고 관리되어야 한다. |

| A.8.1.2 | 자산의 소유권 | 목록상의 자산들은 소유되어야 한다. |

| A.8.1.3 | 자산의 사용 승인 | 정보와 정보처리설비와 연관된 자산의 사용허용규칙이 규정되고 문서화되어야 하며 시행되어야 한다. |

| A.8.2 | 정보분류 –목적: 조직에서 그 중요성 만큼 정보가 적합한 수준의 보호를 받도록 하기 위함 | |

| A.8.2.1 | 정보의 분류 | 정보는 조직에 대해 그 가치와 법적 요구사항, 기밀성 또는 민감성에 따라 분류되어야 한다. |

| A.8.2.2 | 정보의 표식 | 정보표식에 대한 적합한 절차들이 개발되어야 하고 조직이 채택한 정보분류체계에따라 시행되어야 한다. |

| A.8.2.3 | 자산의 처리 | 자산처리 절차가 개발되어야 하며 조직이 채택한 정보분류체계에따라 시행되어야 한다. |

| A.8.2.4 | 자산의 반환 | 모든 직원들과 외부관계 사용자들은 그들의 고용과 계약의 종료시에 그들 소유의 모든 조직자산들을 반환해야 한다. |

| A.8.3 | 매체 처리 –목적: 매체에 저장된 정보의 비인가된 공개, 변조, 삭제 또는 파괴를 보호하기 위함 | |

| A.8.3.1 | 제거가능한 매체의 관리 | 조직이 채택한 체계에 따라 이동매체의 운영에 대한 절차가 시행되어야 한다. |

| A.8.3.2 | 매체의 폐기 | 매체는 사용되지 않을 때에는 공식절차에 따라 안전하게 보관되어야 한다. |

| A.8.3.3 | 물리적 매체 전송 | 정보를 담고 있는 매체는 전송 중에 비인가 접근, 오용 또는 훼손으로부터 보호되어야 한다. |

| A.9 | 논리적 보안/접근통제 | |

| A.9.1 | 접근통제의 요건 | |

| A.9.1.1 | 접근통제정책 | |

| A.9.1.2 | 네트워크 서비스 사용에 관한 정책 | |

| A.9.2 | 사용자 접근 관리 | |

| A.9.2.1 | 사용자 등록과 삭제 | |

| A.9.2.2 | 특수권한 관리 | |

| A.9.2.3 | 사용자 비밀인증정보의 관리 | |

| A.9.2.4 | 사용자 접근권한의 검토 | |

| A.9.2.5 | 접근권한의 조정 및 삭제 | |

| A.9.3 | 사용자 책임 | |

| A.9.3.1 | 비밀인증정보의 사용 | |

| A.9.4 | 시스템과 어플리케이션 접근통제 | |

| A.9.4.1 | 정보접근제한 | |

| A.9.4.2 | 보안 로그온 절차 | |

| A.9.4.3 | 비밀번호 관리 시스템 | |

| A.9.4.4 | 특권화된 유틸리티의 사용 | |

| A.9.4.5 | 프로그램 소스코드에 대한 접근통제 | |

| A.10 | 암호화 | |

| A.10.1 | 암호통제 | |

| A.10.1.1 | 암호통제사용정책 | |

| A.10.1.2 | 키관리 | |

| A.11 | 물리적 환경적 보안 | |

| A.11.1 | 보호구역 | |

| A.11.1.1 | 물리적 보안 경계선 | |

| A.11.1.2 | 물리적 출입통제 | |

| A.11.1.3 | 보호되는 사무실, 공간, 시설 | |

| A.11.1.4 | 외부 및 환경적 위협 | |

| A.11.1.5 | 보안구역에서의 업무 | |

| A.11.1.6 | 출하와 적재구역 | |

| A.11.2 | 장비 | |

| A.11.2.1 | 장비 도입과 보호 | |

| A.11.2.2 | 설비지원 | |

| A.11.2.3 | 케이블 보안 | |

| A.11.2.4 | 장비 유지보수 | |

| A.11.2.5 | 자산의 제거 | |

| A.11.2.6 | 이동장비 및 자산의 보안 | |

| A.11.2.7 | 장비의 처분과 재사용 보안 | |

| A.11.2.8 | 책임자 부재 사용자 장비 | |

| A.11.2.9 | 책상정리 및 스크린 화면 방침 | |

| A.12 | 운영보안 | |

| A.12.1 | 운영절차와 책임 | |

| A.12.1.1 | 문서화된 운영절차 | |

| A.12.1.2 | 변경관리 | |

| A.12.1.3 | 용량관리 | |

| A.12.1.4 | 개발, 테스트, 운영환경의 분리 | |

| A.12.2 | 악성프로그램으로부터의 보호 | |

| A.12.2.1 | 악성프로그램에 대한 통제 | |

| A.12.3 | 백업 | |

| A.12.3.1 | 정보백업 | |

| A.12.4 | 이벤트와 증적의 로깅 및 모니터링 | |

| A.12.4.1 | 이벤트 로깅 | |

| A.12.4.2 | 로그정보의 보호 | |

| A.12.4.3 | 관리자와 운영자 로그 | |

| A.12.4.4 | 시간동기화 | |

| A.12.5 | 운영소프트웨어 통제 | |

| A.12.5.1 | 운영시스템에 소프트웨어 설치 | |

| A.12.6 | 기술적 취약점 관리 | |

| A.12.6.1 | 기술적 취약점의 관리 | |

| A.12.6.2 | 소프트웨어 설치 제한 | |

| A.12.7 | 정보시스템 감사 | |

| A.12.7.1 | 정보시스템 감사 통제 | |

| A.13 | 통신보안 | |

| A.13.1 | 네트워크 보안관리 | |

| A.13.1.1 | 네트워크 통제 | |

| A.13.1.2 | 네트워크 서비스 보안 | |

| A.13.1.3 | 망분리 | |

| A.13.2 | 정보전송 | |

| A.13.2.1 | 정보전송 정책과 절차 | |

| A.13.2.2 | 정보전송에 대한 승인 | |

| A.13.2.3 | 전자 메세징 | |

| A.13.2.4 | 기밀성 및 비밀유지 서약 | |

| A.14 | 시스템 도입, 개발과 유지보수 | |

| A.14.1 | 정보시스템의 보안요건 | |

| A.14.1.1 | 보안요건 분석과 구분 | |

| A.14.1.2 | 공용네트워크에 대한 보안어플리케이션 서비스 | |

| A.14.1.3 | 어플리케이션 서비스 거래보안 | |

| A.14.2 | 개발과 지원절차 보안 | |

| A.14.2.1 | 개발보안정책 | |

| A.14.2.2 | 변경통제절차 | |

| A.14.2.3 | 운영시스템 변경 후 어플리케이션의 기술적 검토 | |

| A.14.2.4 | 소프트웨어 패키지 변경에 대한 제한 | |

| A.14.2.5 | 시스템 개발절차 | |

| A.14.2.6 | 보안개발환경 | |

| A.14.2.7 | 외주개발 | |

| A.14.2.8 | 시스템 보안점검 | |

| A.14.2.9 | 시스템 수용점검 | |

| A.14.3 | 테스트 데이터 | |

| A.14.3.1 | 테스트 데이터의 보호 | |

| A.15 | 공급자 관계 | |

| A.15.1 | 공급자 관계 보안 | |

| A.15.1.1 | 공급자 관계에 대한 정보보안 정책 | |

| A.15.1.2 | 공급자에게 보안언급 | |

| A.15.1.3 | 정보통신기술 공급사슬 | |

| A.15.2 | 공급자 서비스제공 관리 | |

| A.15.2.1 | 공급자 서비스의 모니터링과 검토 | |

| A.15.2.2 | 공급자 서비스 변경관리 | |

| A.16 | 정보보안사고 관리 | |

| A.16.1 | 정보보안사고와 조치의 관리 | |

| A.16.1.1 | 책임과 절차 | |

| A.16.1.2 | 정보보안 사고 보고 | |

| A.16.1.3 | 정보보안취약점 보고 | |

| A.16.1.4 | 정보보안사고의 평가 및 결정 | |

| A.16.1.5 | 정보보안사고 대응 | |

| A.16.1.6 | 정보보안사고를 통한 학습 | |

| A.16.1.7 | 증거의 수집 | |

| A.17 | 사업연속성 | |

| A.17.1 | 정보보안 측면에서의 사업연속성관리 | |

| A.17.1.1 | 정보보안연속성 계획 | |

| A.17.1.2 | 정보보안연속성 시행 | |

| A.17.2 | 중복 | |

| A.17.2.1 | 정보처리설비의 가용성 | |

| A.18 | 법준수 | |

| A.18.1 | 정보보안검토 | |

| A.18.1.1 | 정보보안의 독립적 검토 | |

| A.18.1.2 | 보안정책과 기준의 법적 준거성 | |

| A.18.1.3 | 기술적 준거성 감사 | |

| A.18.2 | 법과 계약요건과의 준수 | |

| A.18.2.1 | 적용가능한 법적, 계약상의 요건 식별 | |

| A.18.2.2 | 지적재산권 | |

| A.18.2.3 | 문서화된 정보의 보호 | |

| A.18.2.4 | 개인정보보호 | |

| A.18.2.5 | 암호통제의 규정 | |